Populární témata

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

[smazáno a znovu zveřejněno, aby bylo jasné, že se jedná o phishingový útok, NE o hack]

Za posledních 60 dní phishingový útok kompromitoval 1200+ adres na Hyperliquidu

Phishingový útok pracuje s jedním podpisem, který upgraduje EOA na multisig 1 z 1, přičemž útočník je jediným podepisujícím

Upgrade je okamžitý a poskytuje hackerovi plný přístup ke všem svým aktivům na HyperCore (včetně zrušení HYPE a výběru po 7 dnech)

Multsigové jsou primitiva HyperCore, takže útočník nezíská přístup k aktivům na HyperEVM (pouze HyperCore)

Vložení tabulky s kompromitovanými adresami do dalšího tweetu (ty @_Syavel_ pro data)

Seznam 1200+ kompromitovaných adres:

Naléhavé: Pokud je vaše adresa na tomto seznamu, pošlete nám zprávu všem aplikacím nebo webovým stránkám HyperEVM, ze kterých si pamatujete, že jste navštívili nebo podepisovali txns, abychom mohli co nejdříve identifikovat zdrojovou webovou stránku nebo dapp

Pokud je vaše adresa na tomto seznamu, vaše aktiva na HyperEVM jsou v bezpečí a mohou být převedena na novou adresu

Phishingový podpis by byl reverzibilní pouze s podpisem od hackera nebo nějakým druhem upgradu na multsig primitiva ze strany týmu/validátorů Hyperliquid

Důrazně se doporučuje oddělit horké a studené peněženky (zejména při experimentování s novými aplikacemi)

Kromě toho byste NIKDY neměli podepisovat podpisy, které nejsou textem čitelným pro člověka. Pokud máte pochybnosti, roztočte novou peněženku a použijte tuto.

@0xBreadguy zdá se, že by to mohlo být kompromitované PK ve skutečnosti

7. 6. 2025

Nejedná se o phishing🤦 ♀️

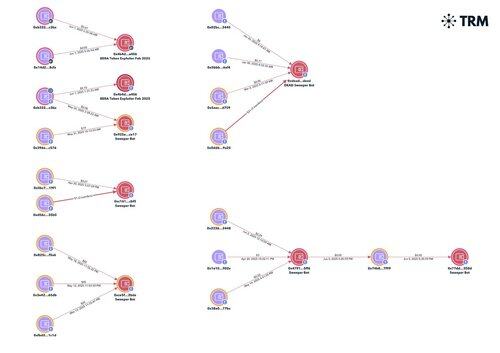

Tyto soukromé klíče byly dříve kompromitovány malwarem. Všichni mají své zůstatky přehozené na jiných řetězcích ke známým zametacím robotům spojeným s protokoly MaaS / infostealer, např. Raccoon, Vidar atd.

V podstatě někdo prošel miliony již kompromitovaných klíčů, identifikoval ty, které obsahovaly Hyperliquid sračky, a tyto zůstatky vymetl.

Klíče byly v protokolech (neboli kompromitovány) vidět již na podzim 2023 a ještě v březnu 2025. Většina adres se zbývajícími zůstatky se nachází v novějších protokolech (např. leden 2025), ale to vypovídá více o tom, které adresy stále mají zůstatek, než o tom, kdy byl klíč poprvé kompromitován.

Poučení: Neinstalujte malware, děti.

69,42K

Top

Hodnocení

Oblíbené