Trend-Themen

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

[gelöscht und neu gepostet, um klarzustellen, dass es sich um einen Phishing-Angriff handelt, NICHT um einen Hack]

In den letzten 60 Tagen hat ein Phishing-Angriff 1200+ Adressen auf Hyperliquid kompromittiert

Der Phishing-Angriff funktioniert mit einer einzigen Signatur, die die EOA auf eine 1 von 1 Multisig hochstuft, wobei der Angreifer der einzige Unterzeichner ist

Das Upgrade erfolgt sofort und gibt dem Hacker vollen Zugriff auf alle seine Assets auf HyperCore (einschließlich des Aufhebens von HYPE und des Abhebens nach 7 Tagen)

Multsigs sind ein HyperCore-Primitiv und so erhält der Angreifer keinen Zugriff auf Assets auf HyperEVM (nur HyperCore)

Einfügen einer Tabelle mit kompromittierten Adressen in den nächsten Tweet (ty @_Syavel_ für Daten)

Liste von 1200+ kompromittierten Adressen:

Dringend: Wenn Ihre Adresse auf dieser Liste steht, senden Sie bitte eine DM an alle HyperEVM-Apps oder Websites, an deren Besuch oder Anmeldung Sie sich erinnern, damit wir die Quellwebsite oder dapp so schnell wie möglich identifizieren können.

Wenn Ihre Adresse auf dieser Liste steht, sind Ihre Assets auf HyperEVM sicher und können an eine neue Adresse übertragen werden

Die Phishing-Signatur wäre nur mit einer Signatur des Hackers oder einer Art Upgrade des Multsig-Primitivs durch das Hyperliquid-Team/die Validatoren reversibel

Es wird DRINGEND empfohlen, Hot & Cold Wallets zu trennen (insbesondere beim Experimentieren mit neuen Apps)

Darüber hinaus sollten Sie NIEMALS Signaturen signieren, bei denen es sich nicht um menschenlesbaren Text handelt. Im Zweifelsfall sollten Sie eine neue Wallet einrichten und diese verwenden.

@0xBreadguy sieht so aus, als ob es sich tatsächlich um kompromittierte PKS handeln könnte

7. Juni 2025

Das ist kein Phishing🤦 ♀️

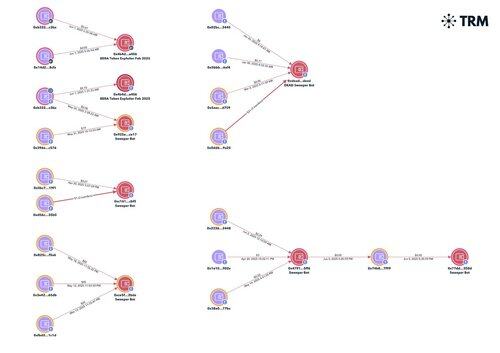

Diese privaten Schlüssel wurden zuvor durch Malware kompromittiert. Sie alle haben ihre Guthaben auf anderen Chains an bekannte Sweeper-Bots übertragen, die mit MaaS / Infostealer-Protokollen verbunden sind, z. B. Raccoon, Vidar usw.

Im Grunde hat jemand Millionen von bereits kompromittierten Schlüsseln durchgesehen, diejenigen identifiziert, die Hyperliquid-Scheiße enthielten, und fegt diese Guthaben durch.

Die Schlüssel wurden bereits im Herbst 2023 und erst im März 2025 in Protokollen gesehen (auch bekannt als kompromittiert). Die meisten von ihnen mit Restguthaben sind in den neueren Protokollen zu finden (z. B. Jan 2025), aber das sagt mehr darüber aus, welche Adressen noch ein Guthaben haben, als darüber, wann der Schlüssel zum ersten Mal kompromittiert wurde.

Lektion: Installiert keine Malware, Kinder.

69,43K

Top

Ranking

Favoriten