トレンドトピック

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

[ハッキングではなく、フィッシング攻撃であることを明確にするために、削除&再投稿]

過去60日間で、フィッシング攻撃によりHyperliquidの1200+アドレスが侵害されました

フィッシング攻撃は、攻撃者を唯一の署名者としてEOAを1/1マルチシグにアップグレードする単一の署名で機能します

アップグレードはすぐに行われ、ハッカーはHyperCore上のすべての資産に完全にアクセスできるようになる(HYPEのステーキング解除と7日後の出金を含む)

マルチグはHyperCoreプリミティブであるため、攻撃者はHyperEVM上のアセットにアクセスできません(HyperCoreのみ)

侵害されたアドレスのスプレッドシートを次のツイートに入れる(データの場合はty@_Syavel_)

1200 +侵害されたアドレスのリスト:

緊急:あなたの住所がこのリストに載っている場合は、アクセスした、またはtxnsに署名したことのあるHyperEVMアプリまたはWebサイトにDMを送信してください。

このリストにあなたのアドレスがある場合、HyperEVM上の資産は安全であり、新しいアドレスに転送できます

フィッシングの署名は、ハッカーからの署名、またはHyperliquidチーム/バリデーターによるmultsigプリミティブへの何らかのアップグレードによってのみ元に戻すことができます

ホットウォレットとコールドウォレットを分けることを強くお勧めします(特に新しいアプリを試す場合)

また、人間が読めるテキストでない署名には絶対に署名しないでください。迷ったら、新しいウォレットをスピンアップして、そのウォレットを使ってみてはいかがでしょうか。

@0xBreadguy実際にはPKSが侵害されている可能性があるようです

2025年6月7日

これはフィッシング🤦 ♀️ではありません

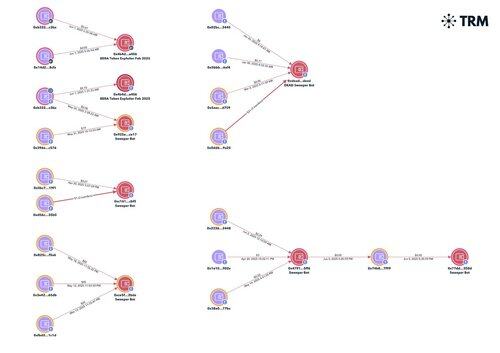

これらの秘密鍵は、以前にマルウェアによって侵害されました。それらはすべて、MaaS /インフォスティーラーログ(Raccoon、Vidarなど)に関連付けられた既知のスイーパーボットに他のチェーンで残高がスイープされています。

基本的には、誰かがすでに侵害された何百万ものキーを調べ、Hyperliquidのたわごとがあるキーを特定し、それらのバランスを一掃しています。

キーは、早くも2023年秋に、最近では2025年3月にログに見られました(別名侵害)。残高が残っているもののほとんどは、より最近のログ(2025年1月など)にありますが、これは、キーが最初に侵害されたときよりも、どのアドレスにまだ残高があるかについて多くを示しています。

教訓:子供たちよ、マルウェアをインストールしないでください。

69.43K

トップ

ランキング

お気に入り