Актуальные темы

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

[удалено и повторно опубликовано для уточнения, что это фишинг-атака, а не взлом]

За последние 60 дней фишинг-атака скомпрометировала более 1200 адресов на Hyperliquid

Фишинг-атака работает с одной подписью, которая обновляет EOA до мультиподписи 1 из 1, где злоумышленник является единственным подписантом

Обновление происходит мгновенно и дает хакеру полный доступ ко всем их активам на HyperCore (включая анстейкинг HYPE и вывод средств через 7 дней)

Мультиподписи являются примитивом HyperCore, поэтому злоумышленник не получает доступ к активам на HyperEVM (только HyperCore)

В следующем твите будет размещена таблица с скомпрометированными адресами (спасибо @_Syavel_ за данные)

Список из 1200+ скомпрометированных адресов:

Срочно: Если ваш адрес есть в этом списке, пожалуйста, напишите в личные сообщения любые приложения HyperEVM или веб-сайты, которые вы помните, что посещали или подписывали транзакции, чтобы мы могли как можно скорее определить источник веб-сайта или dapp.

Если ваш адрес в этом списке, ваши активы на HyperEVM в безопасности и могут быть переведены на новый адрес.

Подпись фишинга можно будет отменить только с помощью подписи хакера или какого-либо обновления многоподписного примитива от команды/валидаторов Hyperliquid.

Настоятельно рекомендуется разделять горячие и холодные кошельки (особенно при экспериментировании с новыми приложениями).

Кроме того, вы НИКОГДА не должны подписывать подписи, которые не являются читаемым текстом. В случае сомнений создайте новый кошелек и используйте его.

@0xBreadguy, похоже, что pks на самом деле может быть скомпрометирован.

7 июн. 2025 г.

Это не фишинг🤦♀️

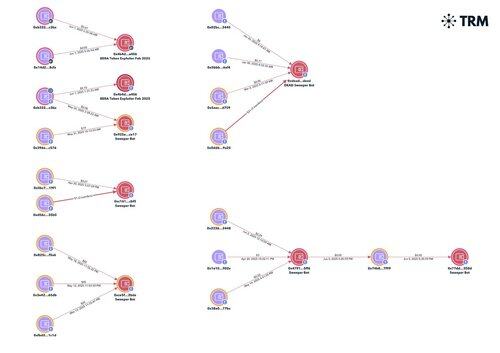

Эти приватные ключи ранее были скомпрометированы вредоносным ПО. Все они имеют свои балансы, перемещенные на другие цепочки к известным ботам-сборщикам, связанным с MaaS / логами инфостилеров, например, Raccoon, Vidar и т.д.

По сути, кто-то прошел через миллионы уже скомпрометированных ключей, идентифицировал те, которые имели Hyperliquid, и собирает эти балансы.

Ключи были замечены в логах (т.е. скомпрометированы) уже осенью 2023 года и так недавно, как в марте 2025 года. Большинство из тех, у кого остались какие-либо балансы, находятся в более свежих логах (например, январь 2025 года), но это больше говорит о том, какие адреса все еще имеют баланс, чем о том, когда ключ был впервые скомпрометирован.

Урок: Не устанавливайте вредоносное ПО, дети.

69,44K

Топ

Рейтинг

Избранное