熱門話題

#

Bonk 生態迷因幣展現強韌勢頭

#

有消息稱 Pump.fun 計劃 40 億估值發幣,引發市場猜測

#

Solana 新代幣發射平臺 Boop.Fun 風頭正勁

[已刪除並重新發佈以澄清這是網络釣魚攻擊,而不是駭客攻擊]

在過去 60 天內,網路釣魚攻擊已破壞 Hyperliquid 上的 1200+ 個位址

網路釣魚攻擊使用單個簽名,該簽名將 EOA 升級為 1 of 1 多重簽名,攻擊者是唯一的簽名者

升級是立即進行的,並且使駭客能夠完全訪問他們在HyperCore上的所有資產(包括取消質押HYPE和7天后提款)

Multsigs是一個HyperCore原語,因此攻擊者無法獲得HyperEVM上的資產訪問許可權(只有HyperCore)

在下一條推文中放置一個洩露地址的電子表格(@_Syavel_ 獲取資料)

1200+ 洩露地址清單:

緊急:如果您的位址在此清單中,請私信您記得訪問過或簽署交易的任何 HyperEVM 應用程式或網站,以便我們儘快確定來源網站或 dapp

如果您的位址在此清單中,那麼您在HyperEVM上的資產是安全的,並且可以轉移到新的位址。

網路釣魚簽名只能通過駭客的簽名或 Hyperliquid 團隊/驗證者對 multsig 原語的某種升級來逆轉

強烈建議將熱錢包和冷錢包分開(尤其是在嘗試新應用程式時)

此外,您絕不應對非人類可讀文本的簽名進行簽名。如有疑問,請啟動一個新的錢包並使用那個。

@0xBreadguy 看起來它實際上可能是受損的 PKS

2025年6月7日

這不是網路釣魚 🤦 ♀️

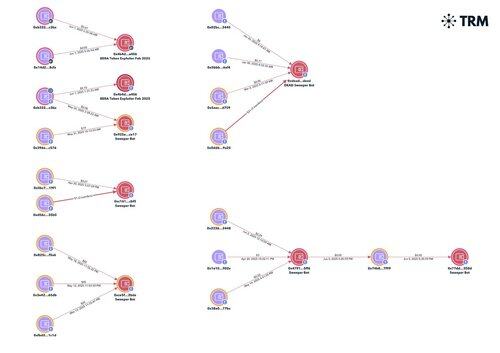

這些私鑰以前曾被惡意軟體入侵。它們的餘額都在其他鏈上被掃到與 MaaS / 資訊竊取日誌相關的已知清掃機器人,例如 Raccoon、Vidar 等。

基本上,有人檢查了數百萬個已經洩露的密鑰,確定了那些有 Hyperliquid 狗屎的密鑰,然後正在清理這些餘額。

這些密鑰最早在 2023 年秋季和最近的 2025 年 3 月就出現在日誌(又名洩露)中。大多數具有剩餘餘額的位址都可以在最近的日誌中找到(例如 2025 年 1 月),但這更多地說明瞭哪些位址仍有餘額,而不是密鑰首次洩露的時間。

教訓:孩子們,不要安裝惡意軟體。

69.43K

熱門

排行

收藏