Tópicos em alta

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

GMX v1 perdeu US$ 42 milhões por meio da manipulação de AUM

Ontem, o GMX v1 sofreu um ataque que drenou US$ 42 milhões por meio da manipulação do AUM. Este foi o 2º grande hack da GMX em 2025 (perdeu US$ 13 milhões em março).

Isenção de responsabilidade: Este não é um post-mortem completo, eu olhei principalmente para a parte de manipulação de AUM.

O vetor de ataque:

1. Reentrância explorada na função 'executeDecreaseOrder'

2. Durante o retorno de chamada, abriu posições curtas massivas a preços artificialmente baixos

3. 'globalShortAveragePrices' manipulado, inflando o cálculo do AUM

4. O sistema pensou que tinha enormes "lucros não realizados" de shorts

5. Resgatou tokens GLP a preços inflacionados, extraindo ativos reais

A questão central:

AUM da GMX = Tokens Físicos + Stablecoins + Lucros de Negociação Não Realizados + Taxas

Quando os shorts perdem dinheiro (preço atual > preço médio), o cofre "lucra" e o AUM aumenta. O invasor explorou isso para criar lucros artificiais.

Prevenção simples:

Um invariante de limites AUM impondo 'AUM_change ≤ net_token_inflow + 5%' teria detectado isso imediatamente.

O ataque criou um enorme valor artificial com depósitos reais mínimos - exatamente o que as verificações de sanidade econômica detectam.

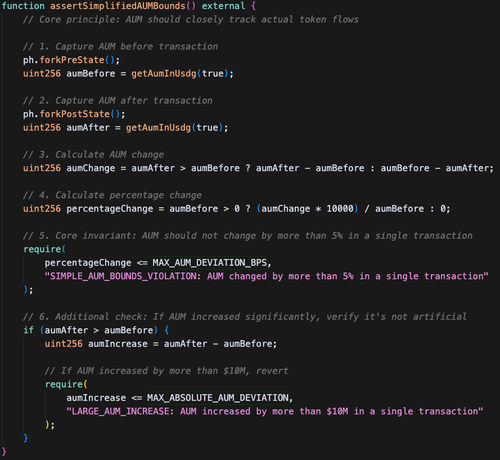

Uma versão simplificada de uma asserção @phylaxsystems que poderia ter detectado e impedido o hack:

1,92K

Melhores

Classificação

Favoritos