Temas en tendencia

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

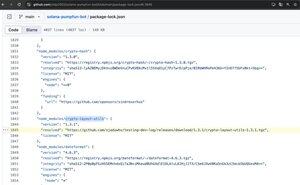

El 2 de julio, una víctima se puso en contacto con el equipo de SlowMist tras perder criptoactivos. ¿La causa? Ejecutando un proyecto de GitHub aparentemente legítimo: zldp2002/solana-pumpfun-bot.

🕳️Lo que parecía seguro resultó ser una trampa hábilmente disfrazada.

Nuestro análisis reveló:

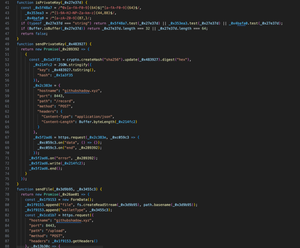

1️⃣El perpetrador disfrazó un programa malicioso como un proyecto legítimo de código abierto (solana-pumpfun-bot), atrayendo a los usuarios para que lo descargaran y ejecutaran.

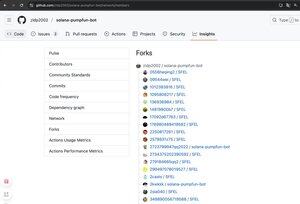

2️⃣Su popularidad artificial (estrellas/bifurcaciones) enmascaró la amenaza: los usuarios, sin saberlo, ejecutaron un proyecto Node.js con dependencias maliciosas incrustadas, exponiendo sus claves privadas y perdiendo activos. Este combo social + técnico lo hizo altamente engañoso.

⚠️Recordatorio: Nunca confíes ciegamente en los proyectos de GitHub, especialmente cuando se trata de claves privadas o billeteras.

Si debe probarlos, hágalo en un entorno aislado y aislado sin datos confidenciales.

🔗Artículo completo:

#Web3Security #NodeJS #OpenSourceSecurity #GitHub

14.01K

Populares

Ranking

Favoritas