Populaire onderwerpen

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

Ik zag een bericht over een koude portemonnee die gisteren in een kleine e-commerce winkel was gekocht, maar die in plaats daarvan werd beroofd. Het is echt een gevoelige zaak. De tutorial in dit bericht is goed geschreven en het is de moeite waard om te lezen.

16 jun 2025

Wees voorzichtig met je activa die blootgesteld zijn

Niet jouw sleutels, niet jouw munten😶

Oudere mensen in de crypto-wereld zeggen vaak: "Als je je privésleutels niet zelf beheert, dan behoren deze activa niet echt tot jou", en veiligheid is nog belangrijker op deze basis.

De gebeurtenis "Douyin koopt koude portemonnee, 50 miljoen yuan in één nacht gestolen" herinnert iedereen er opnieuw aan dat veiligheid de belangrijkste schakel is op de weg naar rijkdom.

Vandaag zal Tusaigui het hebben over het "bronbeheer" en "gebruikbeheer" van portemonnees en bespreken hoe we de veiligheid van onze portemonnees kunnen beschermen.

1⃣ Zorg ervoor dat je de bron goed controleert voordat je koopt

1. Koop nooit via niet-officiële kanalen, koop alleen op de officiële website of bij officieel goedgekeurde verkopers.

Bijvoorbeeld, veel zogenaamde "gloednieuwe, ongeopende" of "speciale aanbiedingen" van hardware-portemonnees op niet-geautoriseerde derde partij e-commerce kanalen, kunnen heel goed apparaten zijn die zijn gehackt en met een achterdeur zijn geïnstalleerd, raak ze absoluut niet aan!

2. Controleer bij ontvangst de integriteit van de verzegeling en de anti-tamper strips, en wees resoluut in het weigeren van de levering als je iets ongewoons ontdekt.

Je moet absoluut niet, omwille van gemak, een apparaat met een onvolledige verpakking activeren.

Zelfs als de verpakking intact is, kan het zijn dat het tijdens het transport is verwisseld; sommige hoogwaardig nagemaakte apparaten lijken op elkaar, maar de interne chip en de random number generator kunnen de veiligheid niet garanderen of bevatten een achterdeur.

Dus zorg ervoor dat je de portemonnee verifieert volgens de officiële verificatieprocedure!

Eerder wilde een groepsgenoot een koude portemonnee aan Tusaigui geven, maar Tusaigui weigerde dat direct; je moet verantwoordelijk zijn voor je activa en tweedehands portemonnees weigeren.

3. Laat de portemonnee bij de eerste opstart offline draaien, en genereer de herstelzin in een offline omgeving.

Noteer de herstelzin op papier of een metalen plaat, en maak absoluut geen foto's, screenshots of cloud-backups.

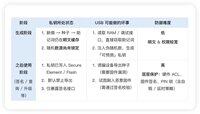

Het benadrukken van "de generatie moet offline zijn" is omdat👇

De privésleutel/herstelzin is op dat moment "in platte tekst zichtbaar & kan worden gewijzigd". Bij dagelijks gebruik kan er ook een USB worden aangesloten, maar het wordt veel moeilijker voor aanvallers om de privésleutel te lezen of te beïnvloeden.

In de gebruiksfase zal een USB die kwaad wil doen, tegen veel obstakels aanlopen👇

✅ Hardware ACL-bescherming

(1) Wil je dat het apparaat de privésleutel vrijgeeft? De instructie bestaat niet, het zal niet vrijgeven.

(2) Wil je stiekem de interne Flash lezen? Het adres staat niet op de whitelist, je kunt het niet lezen.

✅ Firmware handtekening bescherming

(1) Als hackers nieuwe firmware met een achterdeur willen flashen, moeten ze de privésleutel van de fabrikant vervalsen (wiskundig onmogelijk).

Om een handtekening te vervalsen, moet je 2 tot de 256ste macht aan sleutels doorlopen of de discrete logaritme kraken (beide zijn buiten het bereik van moderne en voorspelbare rekenkracht).

(2) Elke niet-ondertekende code die door BadUSB (kwaadaardig) wordt gepusht, zal door de Bootloader worden geweigerd.

De Bootloader is de eerste verdedigingslinie van ons apparaat, gebrand in een alleen-lezen of schrijfbeveiligde Flash, kan niet worden overschreven door firmware-updates (de Bootloader verifieert de firmware-handtekening met de publieke sleutel van de fabrikant).

✅ PIN-vergrendeling bescherming (inclusief zelfvernietiging/vertraging strategie)

(1) Zelfs als een aanvaller het fysieke apparaat heeft, moet hij de PIN raden om de handtekeninginstructie aan te roepen.

(2) Brute force-aanvallen zullen worden vertraagd of direct de schijf wissen, wat gelijk staat aan "de privésleutel vernietigen".

Naast dat je de "bron" goed moet controleren voordat je koopt, moet je ook tijdens het gebruik op de veiligheid letten.

2⃣ Aandachtspunten voor dagelijks gebruik

1. Voorkom man-in-the-middle aanvallen door adresmanipulatie.

Bijvoorbeeld, controleer bij het overmaken van geld de adresinformatie één voor één op het scherm van het apparaat, en kijk niet alleen naar de laatste paar cijfers voor gemak, om te voorkomen dat het klembord wordt gemanipuleerd.

2. Verbind dagelijks met veilige apparaten (zoals bij het upgraden van ROM, ondertekenen, enz.), en verbreek onmiddellijk de verbinding na voltooiing.

3. Houd alleen kleine bedragen in een warme portemonnee, en bewaar grote bedragen in een koude portemonnee; concentreer niet al je activa op één apparaat.

Dat is ook wat we vaak zeggen: leg je eieren niet in één mand~

4. Verifieer regelmatig de herstelzin om te bevestigen dat de back-up bruikbaar is.

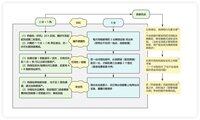

5. Voor grote activa kun je 2-of-3 hardware multi-sign gebruiken.

Dit is vergelijkbaar met het openen van een deur, waarbij je 2 van de 3 sleutels moet gebruiken, wat zowel de weerstand tegen aanvallen vergroot als een zekere redundantie behoudt.

(zoals 2 koude portemonnees + 1 warme portemonnee, stel dat de koude portemonnees A en B zijn, en de warme portemonnee C)

De voordelen hiervan zijn als volgt👇

(1) Als de warme portemonnee C wordt gehackt, kunnen de koude portemonnees A + B nog steeds voorkomen dat de activa worden overgemaakt.

(2) Als koude portemonnee A kapot gaat, kun je de activa terugkrijgen zolang koude portemonnee B + warme portemonnee C nog bestaan.

Sommige vrienden zullen zich misschien afvragen, wat als ik drie koude portemonnees heb? Hier is een eenvoudige vergelijking van de voor- en nadelen van "2 koude 1 warme" en "3 koude"👇

6. Bewaar koude portemonnees en herstelzinnen op verschillende locaties (meerdere locaties voor rampenbestrijding, om te voorkomen dat alles in één keer verloren gaat)

#CryptoVeiligheid #HardwarePortemonnee

Tot slot, zoals altijd gezegd, als je je privésleutels niet zelf beheert, dan behoren deze activa niet echt tot jou, en veilige gebruik is nog steeds gebaseerd op deze basis!

Als vrienden nog andere ervaringen hebben, zijn jullie van harte welkom om aanvulling te geven in de reacties🥰

4,69K

Boven

Positie

Favorieten