المواضيع الرائجة

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

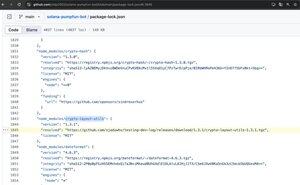

في أوائل يوليو ، حققت SlowMist في سرقة تشفير ناجمة عن مشروع GitHub الخبيث: zldp2002 / solana-pumpfun-bot.

في الآونة الأخيرة ، تم العثور على مستودع مماثل - audiofilter / pumpfun - pumpswap - sniper-copy-trading-bot - يسرق مفاتيح خاصة من ملفات .env ويرسلها إلى خادم يتحكم فيه المهاجم.

🎭غالبا ما تعتمد هذه الهجمات على الهندسة الاجتماعية. المطورون والمستخدمون: ابق متيقظا عند استخدام أدوات GitHub غير المعروفة ، خاصة تلك التي تتضمن محافظ أو مفاتيح.

⚠️يتم تشغيله فقط في بيئات معزولة بدون بيانات حساسة.

✍️التحليل الكامل:

4 يوليو، 11:53

في 2 يوليو ، تواصلت إحدى الضحايا مع فريق SlowMist بعد خسارة أصول التشفير. السبب؟ تشغيل مشروع GitHub يبدو شرعيا - zldp2002 / solana-pumpfun-bot.

🕳️ما بدا آمنا تبين أنه فخ مقنع بذكاء.

كشف تحليلنا على:

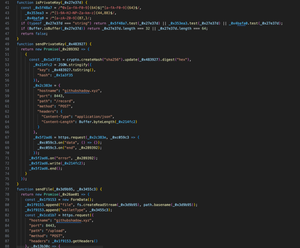

1️⃣ أخفى الجاني برنامجا ضارا على أنه مشروع شرعي مفتوح المصدر (solana-pumpfun-bot) ، مما جذب المستخدمين لتنزيله وتشغيله.

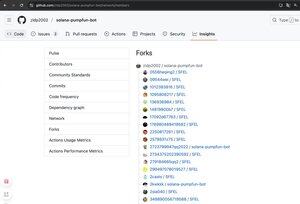

2️⃣ شعبيتها المصطنعة (النجوم / الشوكات) أخفت التهديد - أدار المستخدمون عن غير قصد مشروعا Node.js مع تبعيات ضارة مضمنة ، وفضحوا مفاتيحهم الخاصة وفقدوا الأصول. هذا السرد الاجتماعي + التقني جعله خادعا للغاية.

⚠️تذكير: لا تثق أبدا بشكل أعمى في مشاريع GitHub ، خاصة عندما يتعلق الأمر بالمفاتيح أو المحافظ الخاصة.

إذا كان يجب عليك اختبارها، فقم بذلك في بيئة معزولة ومعزولة بدون بيانات حساسة.

🔗المقال كاملا:

#Web3Security #NodeJS #OpenSourceSecurity #GitHub

7.12K

الأفضل

المُتصدِّرة

التطبيقات المفضلة