Rubriques tendance

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

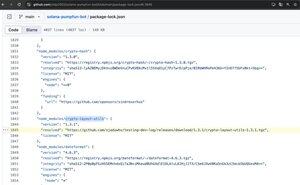

Début juillet, SlowMist a enquêté sur un vol de crypto-monnaie causé par un projet GitHub malveillant : zldp2002/solana-pumpfun-bot.

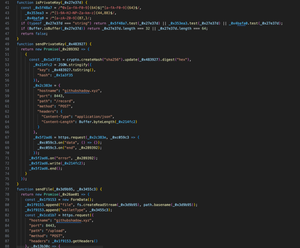

Plus récemment, un dépôt similaire — audiofilter/pumpfun-pumpswap-sniper-copy-trading-bot — a été trouvé en train de voler des clés privées à partir de fichiers .env et de les envoyer à un serveur contrôlé par un attaquant.

🎭Ces attaques reposent souvent sur l'ingénierie sociale. Développeurs et utilisateurs : restez vigilants lorsque vous utilisez des outils GitHub inconnus, en particulier ceux impliquant des portefeuilles ou des clés.

⚠️Exécutez uniquement dans des environnements isolés sans données sensibles.

✍️Analyse complète :

4 juil., 11:53

Le 2 juillet, une victime a contacté l'équipe de SlowMist après avoir perdu des actifs cryptographiques. La cause ? L'exécution d'un projet GitHub apparemment légitime — zldp2002/solana-pumpfun-bot.

🕳️Ce qui semblait sûr s'est avéré être un piège habilement déguisé.

Notre analyse a révélé :

1️⃣Le coupable a déguisé un programme malveillant en un projet open-source légitime (solana-pumpfun-bot), attirant les utilisateurs à le télécharger et à l'exécuter.

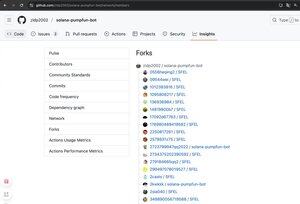

2️⃣Sa popularité artificielle (étoiles/forks) masquait la menace — les utilisateurs exécutaient sans le savoir un projet Node.js avec des dépendances malveillantes intégrées, exposant leurs clés privées et perdant des actifs. Cette combinaison sociale + technique le rendait très trompeur.

⚠️Rappel : Ne faites jamais confiance aveuglément aux projets GitHub, surtout lorsque des clés privées ou des portefeuilles sont impliqués.

Si vous devez les tester, faites-le dans un environnement isolé et sécurisé sans données sensibles.

🔗Article complet :

#Web3Security #NodeJS #OpenSourceSecurity #GitHub

7,12K

Meilleurs

Classement

Favoris