Populære emner

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

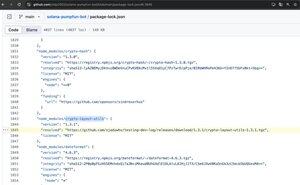

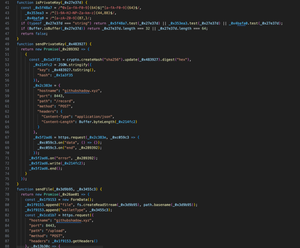

I begynnelsen av juli undersøkte SlowMist et kryptotyveri forårsaket av et ondsinnet GitHub-prosjekt: zldp2002/solana-pumpfun-bot.

Nylig ble en lignende repo – audiofilter/pumpfun-pumpswap-sniper-copy-trading-bot – funnet som stjal private nøkler fra .env-filer og sendte dem til en angriperkontrollert server.

🎭Disse angrepene er ofte avhengige av sosial manipulering. Utviklere og brukere: vær på vakt når du bruker ukjente GitHub-verktøy, spesielt de som involverer lommebøker eller nøkler.

⚠️Kjør bare i isolerte miljøer uten sensitive data.

✍️Full analyse:

4. juli, 11:53

2. juli tok et offer kontakt med SlowMist-teamet etter å ha mistet kryptoaktiva. Årsaken? Kjører et tilsynelatende legitimt GitHub-prosjekt – zldp2002/solana-pumpfun-bot.

🕳️Det som så trygt ut, viste seg å være en smart forkledd felle.

Vår analyse avslørte:

1️⃣Gjerningsmannen forkledde et ondsinnet program som et legitimt åpen kildekode-prosjekt (solana-pumpfun-bot), og lokket brukere til å laste ned og kjøre det.

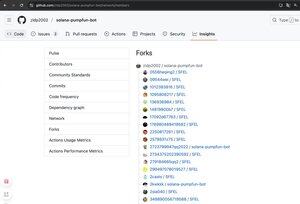

2️⃣Dens kunstige popularitet (stjerner/gafler) maskerte trusselen – brukere kjørte ubevisst et Node.js prosjekt med innebygde ondsinnede avhengigheter, avslørte sine private nøkler og mistet eiendeler. Denne sosiale + tekniske kombinasjonen gjorde den svært villedende.

⚠️Påminnelse: Stol aldri blindt på GitHub-prosjekter, spesielt når private nøkler eller lommebøker er involvert.

Hvis du må teste dem, gjør du det i et isolert sandkassemiljø uten sensitive data.

🔗Hele artikkelen:

#Web3Security #NodeJS #OpenSourceSecurity #GitHub

7,12K

Topp

Rangering

Favoritter