Popularne tematy

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

Kryptografia postkwantowa wchodzi w fazę wdrożenia.

ICICLE od @Ingo_zk teraz obsługuje ML-KEM (Kyber) z pełnymi zestawami parametrów, grupowaniem i operacjami asynchronicznymi.

Rozpakujmy to! 👇

@Ingo_zk ML-KEM (Mechanizm Enkapsulacji Klucza w Modulach Lattice) to ustandaryzowana wariant Kyber zgodny z FIPS 203, zaprojektowany dla kryptografii post-kwantowej.

NIST zatwierdził trzy poziomy: Kyber512 (Poziom 1), Kyber768 (Poziom 3) oraz Kyber1024 (Poziom 5).

@Ingo_zk ICICLE v3.9.0 implementuje ML-KEM w C++ z pełnym wsparciem dla wszystkich trzech zestawów parametrów. Operacje kluczowe — generowanie kluczy, enkapsulacja, dekapsulacja — są instancjonowane szablonowo za pomocą Kyber{512,768,1024}Params.

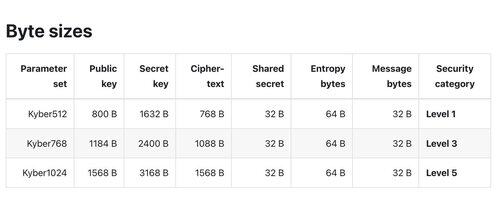

@Ingo_zk Rozmiary bajtów na zestaw parametrów:

- Kyber512: PK=800B, SK=1632B, CT=768B

- Kyber768: PK=1184B, SK=2400B, CT=1088B

- Kyber1024: PK=1568B, SK=3168B, CT=1568B

@Ingo_zk Struktura MlKemConfig obsługuje operacje asynchroniczne, wskazówki dotyczące rezydencji urządzenia (np. public_keys_on_device) oraz grupowanie (batch_size). Dostosowywanie za pomocą ConfigExtension* ext jest dostępne dla optymalizacji specyficznych dla backendu.

@Ingo_zk Podpisy API:

- keygen(entropia, konfiguracja, klucze_publiczne, klucze_tajne)

- encapsulate(wiadomość, klucze_publiczne, konfiguracja, szyfrogramy, wspólne_tajemnice)

- decapsulate(klucze_tajne, szyfrogramy, konfiguracja, wspólne_tajemnice)

@Ingo_zk Grupowanie umożliwia równoległość w wymianie kluczy — kluczowe dla skalowalnych aplikacji, takich jak bezpieczne wiadomości i PQ VPN. Flagi po stronie urządzenia wskazują środowisku wykonawczemu ICICLE na istniejące lokalizacje pamięci, aby zminimalizować transfery.

@Ingo_zk ICICLE zawiera przykładowe użycie dla Kyber768: alokacja, generacja entropii, generacja par kluczy, enkapsulacja i dekapsulacja. Wzór jest uporządkowany i spójny w różnych zestawach parametrów.

@Ingo_zk Ta implementacja jest zgodna z ostateczną specyfikacją NIST FIPS 203 (czerwiec 2025). Jest dostosowana do integracji w aplikacjach C++ świadomych PQC, szczególnie tych wykorzystujących akcelerację sprzętową.

1,85K

Najlepsze

Ranking

Ulubione