熱門話題

#

Bonk 生態迷因幣展現強韌勢頭

#

有消息稱 Pump.fun 計劃 40 億估值發幣,引發市場猜測

#

Solana 新代幣發射平臺 Boop.Fun 風頭正勁

後量子密碼學正在進入部署階段。

@Ingo_zk 的 ICICLE 現在支持 ML-KEM (Kyber) 的完整參數集、批處理和異步操作。

讓我們來深入了解一下這個!👇

@Ingo_zk ML-KEM(模塊格密鑰封裝機制)是根據 FIPS 203 標準化的 Kyber 變體,旨在用於後量子密碼學。

NIST 批准了三個級別:Kyber512(級別 1)、Kyber768(級別 3)和 Kyber1024(級別 5)。

@Ingo_zk ICICLE v3.9.0 在 C++ 中實現了 ML-KEM,並完全支持所有三個參數集。關鍵操作——密鑰生成、封裝、解封裝——通過 Kyber{512,768,1024}Params 進行模板實例化。

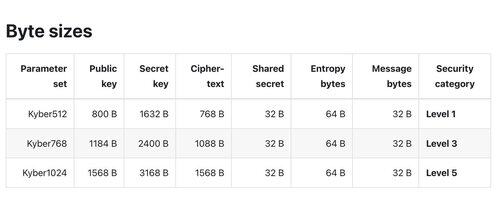

@Ingo_zk 每個參數集的位元組大小:

- Kyber512: PK=800B, SK=1632B, CT=768B

- Kyber768: PK=1184B, SK=2400B, CT=1088B

- Kyber1024: PK=1568B, SK=3168B, CT=1568B

@Ingo_zk MlKemConfig 結構支援異步操作、設備駐留提示(例如 public_keys_on_device)和批處理(batch_size)。可通過 ConfigExtension* ext 調整鉤子以進行後端特定的優化。

@Ingo_zk API 簽名:

- keygen(熵, 配置, 公鑰, 私鑰)

- encapsulate(消息, 公鑰, 配置, 密文, 共享秘密)

- decapsulate(私鑰, 密文, 配置, 共享秘密)

@Ingo_zk 批量處理使密鑰交換能夠並行進行,這對於可擴展的應用程序如安全消息傳遞和量子安全虛擬私人網絡(PQ VPN)至關重要。設備端的標誌向 ICICLE 運行時提示有關預先存在的內存位置,以最小化傳輸。

@Ingo_zk ICICLE 包含 Kyber768 的示例用法:分配、熵生成、密鑰對生成、封裝和解封裝。該模式在參數集之間結構化且一致。

@Ingo_zk 此實現符合 NIST FIPS 203 最終規範(2025 年 6 月)。它專為在 PQC 感知的 C++ 應用中集成而設計,特別是那些利用硬體加速的應用。

1.84K

熱門

排行

收藏