Populární témata

#

Bonk Eco continues to show strength amid $USELESS rally

#

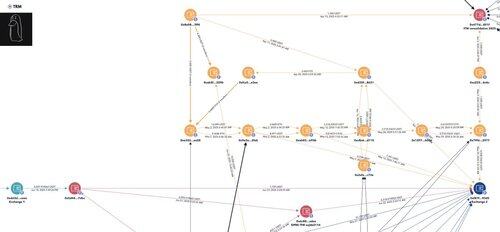

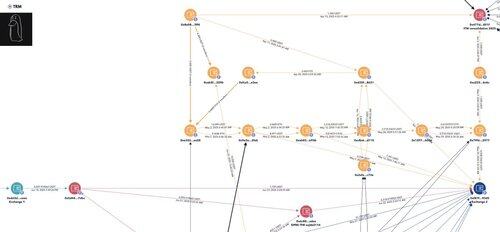

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

1/ V minulém týdnu bylo zneužito několik projektů spojených s tvůrcem Pepeho Mattem Furieem a ChainSaw, stejně jako další projekt Favrr, což mělo za následek krádež ~1 milionu dolarů

Moje analýza spojuje oba útoky se stejným seskupením IT pracovníků KLDR, kteří byli pravděpodobně omylem najati jako vývojáři.

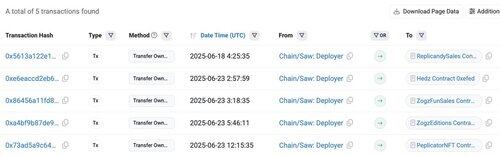

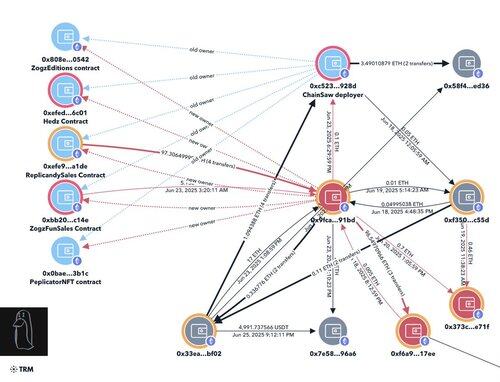

2/ Dne 18. června 2025 ve 4:25 UTC bylo vlastnictví filmu "Replicandy" od Matta Furieho a společnosti ChainSaw převedeno na nový 0x9Fca EOA.

Jun 18, 2025

18:20 UTC: 0x9Fca stáhla z kontraktu výnosy z mincovny

Jun 19, 2025

5:11 UTC: 0x9Fca pozastaví mincovnu

Útočník poté razil NFT a prodával je do nabídek, což způsobilo, že minimální cena klesla na nulu.

3/ Dne 23. června 2025 útočník převedl vlastnictví z nasazovače motorové pily na 0x9Fca pro Peplicator, Hedz, Zogz.

Podobně útočník razil NFT a prodával je do nabídek, což způsobilo, že minimální cena klesla na nulu.

0x9Fca3AC75cd66f3c62bea8231886513b9fe191BD

4/ Celkově odhaduji, že 310 tisíc dolarů + z jejich projektů bylo ukradeno a převedeno primárně mezi třemi adresami níže.

0xf6a9349c54d51f7f76bbd2afd755b5dd75e617ee

0x7e580f916a8e93871b72a694407fb7d790de96a6

0x58f4299465b261e79713e5c78a7629cd656aed36

5/ Útočník převedl 2.05 ETH na výměnu 1 dne 18. června v 19:47 UTC.

Provedením časové analýzy jsem mohl najít cílovou transakci, kde bylo přijato 5007,91 USDT a převedeno na MEXC.

0xf87fbc5e8fff065b413d3d48932b6fb5585d93d5

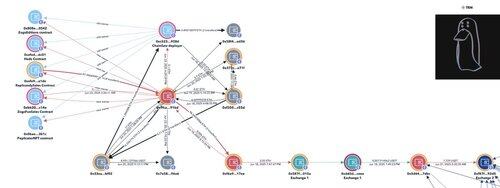

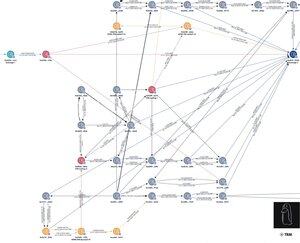

6/ Zpětné sledování z adresy vkladu MEXC 0xf87 odhalilo mnoho dalších vkladů stablecoinů přijatých každý měsíc v rozmezí od 2 tisíc do 10 tisíc $ pro různé projekty.

Vzhledem k tomu, že tyto týmy byly nápomocné s poskytováním informací a ITW KLDR byly odstraněny, nebudu projekt jmenovat.

7/ Dva účty GitHub používané podezřelými ITW KLDR v tomto clusteru jsou uvedeny níže a uvedeny peněženky na jejich účtu.

KLDR ITW 1: devmad119 řekl:

0x93d5785d759563b5b8eb98eaff9196dddf7179f3

KLDR ITW 2: sujitb2114 řekl:

0x6c88dd91de053fca915baece6868f6c32d20adea

8/ Další ukazatele zjištěné z interních protokolů poukazují na nesrovnalosti v životopise podezřelých IT pracovníků KLDR.

Proč by vývojář, který tvrdí, že žije v USA, měl nastavení korejského jazyka, používání Astral VPN a časové pásmo Asie/Ruska?

9/ Zpětné sledování z ložiska MEXC 0xf87f vést k další jiné konsolidaci ITW KLDR:

0x477d13ee1e1304292d270bfac1aa496902e6851f

10/ Konsolidační 0x477 KLDR ITW obdržel 25. června 2025 mzdy z projektu Favrr, který byl využit za 680 tisíc USD+

Mám podezření, že mají na výplatní listině i druhou ITW, protože adresa vykořisťovatele je spojena s adresou vkladu Gate, 0xab7 které ITW 2 posílala mzdy.

Favrr ITW 1

0x17087f92d16049e9097413b4964663b754c1e43d

Favrr ITW 2

0x641279133f6f560c3f512b8e2d286ae2c53c31ee

26. 6. 2025

Tým Favrr a jeho investoři vzali na vědomí technický problém během kótování $FAVRR DEX ve středu 25. června.

Zatímco vyšetřování probíhá, chceme nastínit nejbližší další kroky pro komunitu Favrr:

1. Všem účastníkům @CoinTerminalCom IDO bude vrácena plná částka.

2. Dnešní $FAVRR výpis na @MEXC_official byl zrušen.

V nadcházejících týdnech vás budeme informovat o časové ose opětovného spuštění.

Mezitím:

• Vyhněte se obchodování s $FAVRR a dávejte pozor na jakékoli tokeny, které se za něj vydávají.

• Spoléhejte se pouze na oficiální oznámení zveřejněná na X.

Děkujeme vám za vaši trvalou podporu a pochopení.

12/ Brzy plánuji zveřejnit své statistiky o celkových platbách zasílaných do KLDR ITW ve společnostech/projektech, abych poskytl přehled o tom, jak je to špatné.

Je skličující, kolik týmů najímá IT pracovníky KLDR, když by tomu základní due diligence pravděpodobně zabránila.

Nedostatek komunikace ze strany Matta Furieho a ChainSaw od té doby, co k incidentu došlo, byl zklamáním, protože jejich jediné varování komunitě bylo bez vysvětlení smazáno.

Ukradené prostředky z incidentu s motorovou pilou většinou zůstávají nečinné.

Ukradené prostředky pro Favrr byly převedeny na Gate a několik vnořených služeb.

Nemohl jsem se spojit s týmy kvůli vypnutým DM a bez způsobu, jak je snadno kontaktovat na Telegramu nebo Discordu.

905,19K

Top

Hodnocení

Oblíbené