Populære emner

#

Bonk Eco continues to show strength amid $USELESS rally

#

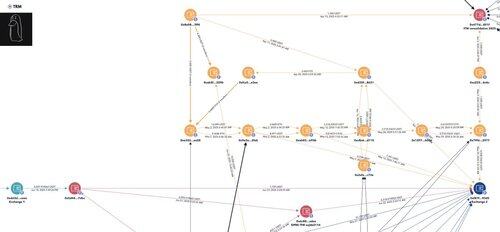

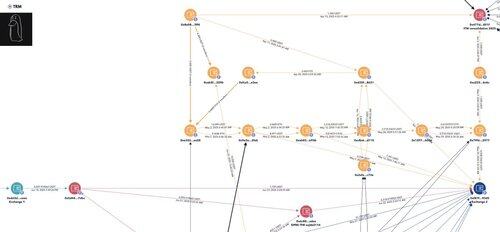

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

1/ Flere prosjekter knyttet til Pepe-skaperen Matt Furie og ChainSaw, samt et annet prosjekt Favrr ble utnyttet den siste uken som resulterte i ~1 million dollar stjålet

Min analyse knytter begge angrepene til den samme klyngen av DPRKs IT-arbeidere som sannsynligvis ved et uhell ble ansatt som utviklere.

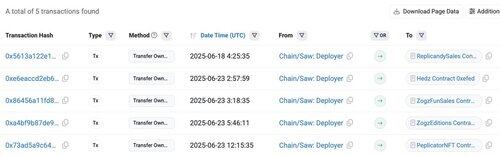

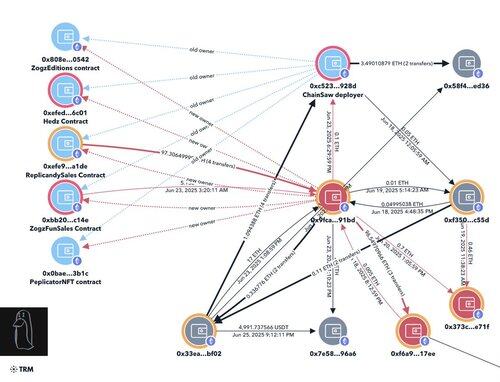

2/ 18. juni 2025 kl. 04:25 UTC ble eierskapet for 'Replicandy' fra Matt Furie & ChainSaw overført til en ny EOA-0x9Fca.

18. juni 2025 kl.

18:20 UTC: 0x9Fca trakk ut myntinntektene fra kontrakten

19. juni 2025

5:11 UTC: 0x9Fca tar mynten på pause

Angriperen preget deretter NFT-er og solgte til bud, noe som førte til at gulvprisen falt til null.

3/ 23. juni 2025 overførte angriperen eierskapet fra ChainSaw-utløseren til 0x9Fca for Peplicator, Hedz, Zogz.

På samme måte preget angriperen NFT-er og solgte dem til bud, noe som førte til at gulvprisen falt til null.

0x9Fca3AC75cd66f3c62bea8231886513b9fe191BD

4/ Totalt anslår jeg at $310K+ fra prosjektene deres ble stjålet og overført primært mellom de tre adressene nedenfor.

0xf6a9349c54d51f7f76bbd2afd755b5dd75e617ee

0x7e580f916a8e93871b72a694407fb7d790de96a6

0x58f4299465b261e79713e5c78a7629cd656aed36

5/ Angriperen overførte 2,05 ETH til utveksling 1 18.

Ved å utføre en tidsanalyse kunne jeg finne destinasjonstransaksjonen der 5007,91 USDT ble mottatt og overført til MEXC.

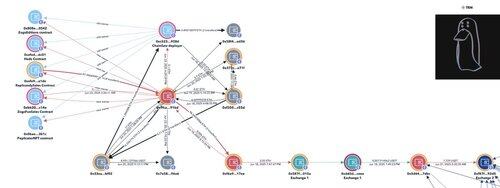

0xf87fbc5e8fff065b413d3d48932b6fb5585d93d5

6/ Sporing tilbake fra MEXC-innskuddsadressen 0xf87 avslørte mange andre stablecoin-innskudd mottatt hver måned fra $2K-10K for ulike prosjekter.

Siden disse teamene var behjelpelige med å gi informasjon og DPRK ITW-ene ble fjernet, vil jeg ikke navngi prosjektet.

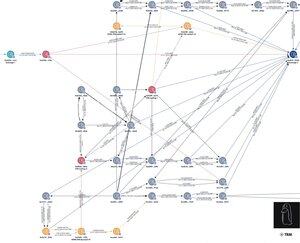

7/ To GitHub-kontoer brukt av mistenkte DPRK ITW-er i denne klyngen kan sees nedenfor og oppført lommebøker på kontoen deres.

DPRK ITW 1: devmad119

0x93d5785d759563b5b8eb98eaff9196dddf7179f3

DPRK ITW 2: sujitb2114

0x6c88dd91de053fca915baece6868f6c32d20adea

8/ Andre indikatorer avslørt fra interne logger peker på uregelmessigheter i en mistenkte DPRK IT-arbeiders CV.

Hvorfor skulle en utvikler som hevder å bo i USA ha en koreansk språkinnstilling, Astral VPN-bruk og ha en Asia/Russland-tidssone?

9/ Sporing tilbake fra MEXC-forekomsten 0xf87f føre til en annen DPRK ITW-konsolidering:

0x477d13ee1e1304292d270bfac1aa496902e6851f

10/ DPRK ITW-konsolidering 0x477 mottatt lønn fra prosjektet Favrr som ble utnyttet for $680K+ 25.

Jeg mistenker at de også har en annen ITW på lønnslisten fordi utnytteradressen er knyttet til en Gate-innskuddsadresse 0xab7 som ITW 2 sendte lønn til.

Favrr ITW 1

0x17087f92d16049e9097413b4964663b754c1e43d

Favrr ITW 2

0x641279133f6f560c3f512b8e2d286ae2c53c31ee

26. juni 2025

Favrr-teamet og dets investorer har tatt hensyn til et teknisk problem under $FAVRR DEX-notering onsdag 25.

Mens undersøkelser pågår, ønsker vi å skissere de umiddelbare neste trinnene for Favrr-fellesskapet:

1. Alle deltakere i @CoinTerminalCom IDO vil bli refundert i sin helhet.

2. Dagens $FAVRR oppføring på @MEXC_official er kansellert.

Vi vil gi oppdateringer om tidslinjen for relansering i løpet av de kommende ukene.

I mellomtiden:

• Unngå å handle $FAVRR og vær forsiktig med tokens som utgir seg for å være det.

• Stol bare på offisielle kunngjøringer lagt ut på X.

Takk for din fortsatte støtte og forståelse.

12/ Snart planlegger jeg å publisere statistikken min over totale betalinger som sendes ut til DPRK ITW-er hos selskaper/prosjekter for å gi innsikt i hvor ille det er.

Det er deprimerende hvor mange team som ansetter DPRKs IT-arbeidere når grunnleggende due diligence sannsynligvis ville ha forhindret det.

Mangelen på kommunikasjon fra Matt Furie og ChainSaw siden hendelsen skjedde har vært skuffende, med deres eneste advarsel til fellesskapet slettet uten forklaring.

De stjålne midlene fra ChainSaw-hendelsen forblir stort sett i dvale.

De stjålne midlene til Favrr ble overført til Gate og noen få nestede tjenester.

Jeg har ikke klart å komme i kontakt med lagene på grunn av deaktiverte DM-er og ingen måte å enkelt kontakte dem på Telegram eller Discord.

905,18K

Topp

Rangering

Favoritter