Trend-Themen

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

Achte darauf, dass deine Vermögenswerte nicht ungeschützt sind

Nicht deine Schlüssel, nicht deine Coins😶

Die alten Hasen im Krypto-Bereich sagen oft: „Wenn du deine privaten Schlüssel nicht selbst verwaltest, gehören dir diese Vermögenswerte nicht wirklich.“ Sicherheit ist darauf aufgebaut.

Der Vorfall „TikTok kauft Hardware-Wallet für 50 Millionen Yuan über Nacht gestohlen“ erinnert uns erneut daran, dass Sicherheit der wichtigste Aspekt auf dem Weg zum Reichtum ist.

Heute wird Tusa Gui die „Quellkontrolle“ und „Nutzungsüberprüfung“ des Wallets vorstellen und erörtern, wie wir die Sicherheit unserer Wallets schützen können.

1⃣ Vor dem Kauf unbedingt die Quelle überprüfen

1. Kaufe niemals über inoffizielle Kanäle, sondern nur auf der offiziellen Website oder bei offiziell benannten autorisierten Händlern.

Zum Beispiel sind viele der sogenannten „neu und ungeöffnet“ oder „Sonderangebot“ Hardware-Wallets in nicht autorisierten Drittanbieter-E-Commerce-Kanälen möglicherweise gehackt und mit Hintertüren versehen. Diese Geräte sind absolut tabu!

2. Überprüfe beim Empfang die Unversehrtheit der Versiegelung und der Anti-Öffnungsstreifen. Bei Auffälligkeiten sofort die Annahme verweigern.

Du solltest auf keinen Fall aus Bequemlichkeit ein unvollständiges Gerät aktivieren, nur weil du nicht zurücksenden möchtest.

Selbst wenn die Verpackung intakt ist, könnte sie während des Transports ausgetauscht worden sein. Einige gefälschte Geräte sehen ähnlich aus, aber die internen Chips und Zufallszahlengeneratoren können nicht garantiert werden oder haben Hintertüren.

Deshalb musst du unbedingt den offiziellen Verifizierungsprozess zur Überprüfung der Echtheit des Wallets befolgen!

Früher wollte ein Gruppenmitglied Tusa Gui ein Hardware-Wallet geben, aber Tusa Gui hat abgelehnt. Man muss für sein Vermögen verantwortlich sein und sollte keine gebrauchten Wallets akzeptieren.

3. Beim ersten Einschalten das Wallet offline betreiben und die Wiederherstellungsphrase in einer Offline-Umgebung generieren.

Notiere die Wiederherstellungsphrase bitte auf Papier oder Metallplatten und mache auf keinen Fall Fotos, Screenshots oder Cloud-Backups.

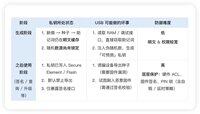

Es ist wichtig, dass die „Generierungsphase offline“ erfolgt, weil👇

Die privaten Schlüssel/Wiederherstellungsphrase sind in diesem Moment „im Klartext sichtbar & können manipuliert werden“. Bei der späteren Nutzung, auch wenn USB angeschlossen wird, ist es für Angreifer viel schwieriger, die privaten Schlüssel auszulesen oder zu beeinflussen.

In der späteren Nutzungsphase wird es für USB, um böswillige Dinge zu tun, auf viele Hindernisse stoßen👇

✅ Hardware ACL-Schutz

(1) Willst du, dass das Gerät die privaten Schlüssel ausgibt? Der Befehl existiert nicht, es wird nichts ausgegeben.

(2) Willst du heimlich den internen Flash lesen? Die Adresse ist nicht auf der Whitelist, also kann nicht gelesen werden.

✅ Firmware-Signaturschutz

(1) Wenn Hacker versuchen, eine neue Firmware mit Hintertüren zu flashen, müssen sie den privaten Schlüssel des Herstellers fälschen (mathematisch unmöglich).

Um eine Signatur zu fälschen, müsste man 2 hoch 256 Möglichkeiten durchprobieren oder das diskrete Logarithmusproblem knacken (beide übersteigen die moderne und absehbare Rechenleistung).

(2) Jeglicher nicht signierter Code, der von BadUSB (bösartig) gepusht wird, wird vom Bootloader abgelehnt.

Der Bootloader ist die erste Verteidigungslinie unseres Geräts, die in schreibgeschütztem oder schreibgeschütztem Flash gespeichert ist und nicht durch nachträgliches Flashen überschrieben werden kann (der Bootloader validiert die Firmware-Signatur mit dem öffentlichen Schlüssel des Herstellers).

✅ PIN-Schutz (einschließlich Selbstzerstörungs-/Verzögerungsstrategien)

(1) Selbst wenn der Angreifer das physische Gerät hat, muss er die PIN erraten, um die Signieranweisung aufzurufen.

(2) Brute-Force-Angriffe werden verzögert oder führen zur sofortigen Löschung, was gleichbedeutend mit „Zerstörung der privaten Schlüssel“ ist.

Neben der Überprüfung der „Quellkontrolle“ vor dem Kauf, muss auch während der Nutzung auf Sicherheit geachtet werden.

2⃣ Hinweise zur täglichen Nutzung

1. Schütze dich vor Adressmanipulationen durch Man-in-the-Middle-Angriffe.

Überprüfe beim Überweisen die Adressinformationen auf dem Bildschirm des Geräts einzeln und vergleiche nicht nur die letzten Ziffern, um zu verhindern, dass die Zwischenablage manipuliert wird.

2. Verbinde dich bei der täglichen Nutzung nur mit sicheren Geräten (z. B. beim Upgrade von ROM, Signieren usw.) und trenne die Verbindung sofort nach Abschluss.

3. Halte nur kleine Beträge in Hot Wallets, große Beträge in Cold Wallets, um nicht alle Mittel auf einem Gerät zu konzentrieren.

Das ist auch das, was wir oft sagen: Lege nicht alle Eier in einen Korb~

4. Überprüfe regelmäßig die Wiederherstellungsphrase, um sicherzustellen, dass die Sicherung funktioniert.

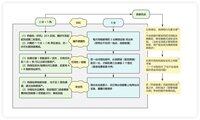

5. Für große Vermögenswerte kann ein 2-of-3 Hardware-Multisignatur verwendet werden.

Ähnlich wie beim Öffnen einer Tür, bei dem 2 von 3 Schlüsseln benötigt werden, erhöht dies die Fähigkeit, Angriffe abzuwehren, und behält eine gewisse Redundanz.

(z. B. 2 Cold Wallets + 1 Hot Wallet, wobei Cold Wallets A und B und Hot Wallet C sind)

Die Vorteile sind wie folgt👇

(1) Wenn Hot Wallet C von Hackern angegriffen wird, können Cold Wallet A + Cold Wallet B immer noch verhindern, dass Gelder abgezogen werden.

(2) Falls Cold Wallet A kaputt geht, können die Vermögenswerte zurückgeholt werden, solange Cold Wallet B + Hot Wallet C noch vorhanden sind.

Einige Freunde könnten fragen, was ist mit meinen drei Cold Wallets? Hier ist ein einfacher Vergleich der Vor- und Nachteile von „2 Cold 1 Hot“ und „3 Cold“👇

6. Bewahre Cold Wallets und Wiederherstellungsphrasen an verschiedenen Orten auf (mehrere Standorte zur Katastrophenbewältigung, um zu vermeiden, dass alles auf einmal verloren geht)

#KryptoSicherheit #HardwareWallet

Abschließend, wie oft gesagt, wenn du deine privaten Schlüssel nicht selbst verwaltest, gehören dir diese Vermögenswerte nicht wirklich. Sichere Nutzung basiert auf diesem Fundament!

Wenn ihr noch andere Nutzungserfahrungen habt, könnt ihr gerne im Kommentarbereich ergänzen🥰

Gerade die kalte Brieftasche von KeyStone erhalten, meine Schwester sagt, lila hat einen besonderen Charme~

Danke an Sea Ge, die Gruppe @Sea_Bitcoin, danke an Bill Ge @bc1Bill und das offizielle Geschenk von Keystone @KeystoneWallet 🥰

Und noch einmal danke an meinen afrikanischen Flüchtlingskörper, der den kleinsten roten Umschlag ergattert hat, was verloren ging, wurde durch etwas anderes ersetzt 🤪

3,67K

Top

Ranking

Favoriten