Tópicos populares

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

Cuidado com seus ativos em exposição

Não são suas chaves, não são suas moedas😶

Os veteranos do mundo das criptomoedas costumam dizer: "se você não possui suas chaves privadas, então esses ativos não pertencem realmente a você", e a segurança se baseia nisso.

O incidente "Compra de carteira fria no Douyin, 50 milhões de yuan roubados em uma noite" lembrou a todos que a segurança é a parte mais importante no caminho para a riqueza.

Hoje, Tusa Gui irá abordar o "ponto de controle" e "ponto de uso" da carteira, explorando como proteger a segurança de nossas carteiras.

1⃣ Antes de comprar, é essencial verificar a origem

1. Nunca compre de canais não oficiais, compre apenas em sites oficiais ou em revendedores autorizados claramente listados.

Por exemplo, muitas carteiras de hardware "novas e lacradas" ou "ofertas relâmpago" em canais de e-commerce de terceiros não autorizados podem ser dispositivos comprometidos e com backdoors, não devem ser tocadas!

2. Ao receber, verifique a integridade do selo e da fita de segurança, e se notar algo anormal, recuse a entrega.

Nunca troque a conveniência de não querer devolver por usar um dispositivo com embalagem danificada.

Além disso, mesmo que a embalagem esteja intacta, pode ter sido trocada durante o transporte; alguns dispositivos falsificados podem parecer semelhantes, mas os chips internos e geradores de números aleatórios podem não garantir segurança ou ter backdoors.

Portanto, é crucial seguir o processo de verificação oficial para checar a autenticidade da carteira!

Anteriormente, um amigo do grupo quis me dar uma carteira fria, e eu recusei imediatamente, é preciso ser responsável pelos próprios ativos e recusar carteiras de segunda mão.

3. Ao ligar pela primeira vez, mantenha a carteira offline, e é essencial gerar a frase de recuperação em um ambiente desconectado.

Ao registrar a frase de recuperação, use papel ou uma placa de metal, nunca tire fotos, faça capturas de tela ou backups na nuvem.

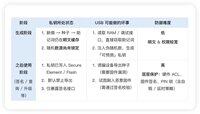

Enfatizar que "a geração deve ser offline" é porque👇

As chaves privadas/frases de recuperação são "visíveis em texto claro e podem ser alteradas" apenas nesse momento. Após o uso diário, embora ainda seja possível conectar via USB, a dificuldade para um atacante ler ou influenciar a chave privada é completamente diferente.

Na fase de uso, se um USB tentar fazer algo malicioso, encontrará várias barreiras👇

✅ Proteção ACL de hardware

(1) Quer que o dispositivo revele a chave privada? O comando não existe, não será revelado

(2) Quer ler secretamente o Flash interno? O endereço não está na lista branca, não pode ser lido

✅ Proteção de assinatura de firmware

(1) Se um hacker quiser instalar um novo firmware com backdoor, deve falsificar a chave privada do fabricante (matematicamente impossível).

Para falsificar a assinatura, é necessário exaurir 2 elevado a 256 possibilidades ou quebrar o logaritmo discreto (ambos além da capacidade de computação moderna e previsível)

(2) Qualquer código não assinado enviado por BadUSB (malicioso) será rejeitado pelo Bootloader.

O Bootloader é a primeira linha de defesa do nosso dispositivo, gravado em Flash somente leitura ou protegido contra gravação, não pode ser sobrescrito por firmware posterior (o Bootloader verifica a assinatura do firmware com a chave pública do fabricante).

✅ Proteção por PIN (incluindo estratégias de autodestruição/atraso)

(1) Mesmo que um atacante tenha o dispositivo, precisa adivinhar o PIN para chamar o comando de assinatura.

(2) Quebras de força serão atrasadas ou resultarão em formatação, equivalendo a "queimar a chave privada".

Além de verificar a "origem" antes da compra, também é importante ter cuidado durante o uso.

2⃣ Cuidados no uso diário

1. Previna ataques de intermediários que alteram endereços.

Por exemplo, ao transferir, verifique cuidadosamente as informações do endereço na tela do dispositivo, não se contente em comparar apenas os últimos dígitos, para evitar que a área de transferência seja alterada.

2. Conecte-se a dispositivos seguros para operações diárias (como atualização de ROM, assinatura, etc.), e desconecte imediatamente após concluir.

3. Mantenha apenas pequenas quantias em carteiras quentes, e grandes quantias em carteiras frias, não concentre todos os fundos em um único dispositivo.

É o que costumamos dizer: não coloque todos os ovos em uma única cesta~

4. Verifique regularmente a frase de recuperação, confirme se o backup é utilizável.

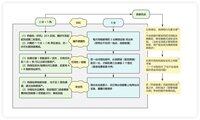

5. Para grandes ativos, considere usar 2-of-3 multi-assinaturas de hardware.

Semelhante a precisar de 2 das 3 chaves para abrir uma porta, isso aumenta a capacidade de resistir a ataques e mantém uma certa redundância.

(Como 2 carteiras frias + 1 carteira quente, supondo que as carteiras frias sejam A e B, e a quente seja C)

As vantagens são as seguintes👇

(1) Se a carteira quente C for comprometida, as carteiras frias A + B ainda podem impedir que os fundos sejam transferidos.

(2) Se a carteira fria A falhar, enquanto a carteira fria B + a quente C ainda estiverem disponíveis, os ativos podem ser recuperados.

Alguns amigos podem perguntar, e se eu tiver três carteiras frias? Aqui está uma comparação simples entre as vantagens e desvantagens de "2 frias 1 quente" e "3 frias"👇

6. Armazene a carteira fria e a frase de recuperação em locais diferentes (distribuição geográfica para recuperação de desastres, evitando perdas totais)

#SegurançaCripto #CarteiraDeHardware

Por fim, é um clichê, mas se você não possui suas chaves privadas, então esses ativos não pertencem realmente a você, e o uso seguro se baseia nisso!

Acabei de receber a carteira fria enviada oficialmente pela KeyStone, minha irmã disse que a cor roxa é muito charmosa~

Agradeço ao irmão Sea do grupo @Sea_Bitcoin, ao irmão Bill @bc1Bill e ao oficial da Keystone @KeystoneWallet pelo presente🥰

E agradeço também à minha resistência de refugiado africano, consegui pegar o menor dos envelopes vermelhos, perdi no leste, ganhei no ocidente🤪

3,67K

Top

Classificação

Favoritos