Rubriques tendance

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

Faites attention à vos actifs qui sont à découvert

Pas vos clés, pas vos pièces😶

Les anciens du monde des cryptomonnaies disent souvent : « Si vous ne contrôlez pas vos clés privées, ces actifs ne vous appartiennent pas vraiment », la sécurité repose donc sur cette base.

L'incident « Achat d'un portefeuille froid sur Douyin, 50 millions de yuans volés en une nuit » rappelle à tous que la sécurité est l'un des éléments les plus importants sur le chemin de la richesse.

Aujourd'hui, Tù Sānguì va aborder la sécurité des portefeuilles en se concentrant sur les « points de contrôle » lors de l'achat et de l'utilisation, et explorer comment protéger la sécurité de nos portefeuilles.

1⃣ Avant d'acheter, assurez-vous de bien contrôler la source

1. N'achetez jamais par des canaux non officiels, achetez uniquement sur le site officiel ou chez des revendeurs autorisés clairement indiqués par l'officiel.

Par exemple, de nombreux canaux de commerce électronique tiers non autorisés proposant des portefeuilles matériels « neufs et non ouverts » ou « en promotion » sont très susceptibles d'être des appareils piratés et dotés de portes dérobées, à ne surtout pas toucher !

2. Lors de la réception, vérifiez l'intégrité du film de scellage et des bandes de sécurité, et refusez la livraison en cas d'anomalie.

Il ne faut surtout pas céder à la tentation de ne pas vouloir retourner un produit et d'utiliser un appareil dont l'emballage est incomplet.

De plus, même si l'emballage est intact, il se peut qu'il ait été échangé pendant le transport, certains appareils contrefaits peuvent avoir une apparence similaire, mais les puces internes et les générateurs de nombres aléatoires ne garantissent pas la sécurité ou peuvent contenir des portes dérobées.

Il est donc impératif de suivre le processus de vérification publié par l'officiel pour vérifier l'authenticité du portefeuille !

Auparavant, un membre du groupe a voulu donner un portefeuille froid à Tù Sānguì, mais il a directement refusé, il est essentiel d'être responsable de ses actifs et de refuser les portefeuilles d'occasion.

3. Lors de la première mise sous tension, faites fonctionner le portefeuille hors ligne, il est impératif de générer la phrase de récupération dans un environnement hors ligne.

En même temps, enregistrez la phrase de récupération sur papier ou sur une plaque métallique, ne prenez surtout pas de photos, de captures d'écran ou de sauvegardes dans le cloud.

Il est important de souligner que « la génération doit être hors ligne » car👇

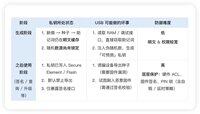

Les clés privées / phrases de récupération sont « visibles en clair et modifiables » à ce moment-là. L'utilisation quotidienne peut également impliquer un USB, mais il sera beaucoup plus difficile pour un attaquant de lire ou d'influencer la clé privée par la suite.

Lors de l'utilisation, un USB qui tenterait de faire des malversations rencontrera de nombreux obstacles👇

✅ Protection ACL matérielle

(1) Vous voulez que l'appareil divulgue la clé privée ? La commande n'existe pas, il ne le fera pas.

(2) Vous voulez lire secrètement la mémoire Flash interne ? L'adresse n'est pas sur la liste blanche, vous ne pouvez pas lire.

✅ Protection par signature de firmware

(1) Si un hacker veut flasher un nouveau firmware avec une porte dérobée, il doit imiter la clé privée du fabricant (mathématiquement impossible).

Pour falsifier une signature, il faut épuiser 2 à la puissance 256 pour obtenir la clé ou casser le logarithme discret (les deux dépassent les capacités de calcul modernes et prévisibles).

(2) Tout code non signé poussé par BadUSB (malveillant) sera rejeté par le Bootloader.

Le Bootloader est notre première ligne de défense au démarrage de l'appareil, gravé dans une mémoire Flash en lecture seule ou protégée en écriture, ne pouvant pas être écrasé par un firmware ultérieur (le Bootloader vérifie la signature du firmware avec la clé publique du fabricant).

✅ Protection par code PIN (y compris auto-destruction / stratégie de délai)

(1) Même si un attaquant obtient le matériel, il doit deviner le code PIN pour appeler la commande de signature.

(2) Le craquage par force brute sera retardé ou entraînera une suppression directe, équivalant à « la destruction de la clé privée ».

En plus de bien contrôler la « source » avant l'achat, il est également important de faire attention à la sécurité lors de l'utilisation.

2⃣ Consignes de sécurité pour l'utilisation quotidienne

1. Prévenir les attaques de type homme du milieu sur les adresses.

Par exemple, lors d'un transfert, vérifiez soigneusement les informations d'adresse sur l'écran de l'appareil, ne vous contentez pas de vérifier les dernières lettres pour plus de commodité, afin d'éviter que le presse-papiers ne soit altéré.

2. Connectez-vous à des appareils sécurisés pour les opérations quotidiennes (comme la mise à jour du ROM, la signature, etc.), et déconnectez immédiatement après.

3. Ne placez que de petites sommes dans un portefeuille chaud, gardez les grandes sommes dans un portefeuille froid, ne concentrez pas tous vos fonds sur un seul appareil.

C'est ce que nous disons souvent : ne mettez pas tous vos œufs dans le même panier~

4. Vérifiez régulièrement la phrase de récupération pour vous assurer que la sauvegarde est utilisable.

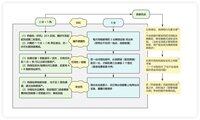

5. Pour les gros actifs, vous pouvez utiliser un multi-signature 2-of-3 matériel.

Comme pour ouvrir une porte, il faut utiliser 2 des 3 clés, ce qui augmente la capacité de résistance aux attaques tout en conservant une certaine redondance.

(Par exemple, 2 portefeuilles froids + 1 portefeuille chaud, supposons que les portefeuilles froids soient A et B, et le portefeuille chaud soit C)

Les avantages sont les suivants👇

(1) Si le portefeuille chaud C est piraté, les portefeuilles froids A + B peuvent toujours empêcher le transfert de fonds.

(2) Si jamais le portefeuille froid A tombe en panne, tant que le portefeuille froid B + le portefeuille chaud C sont encore là, vous pouvez récupérer vos actifs.

Certains pourraient se demander, que faire si j'ai trois portefeuilles froids ? Voici une comparaison simple des avantages et des inconvénients de « 2 froids 1 chaud » et « 3 froids »👇

6. Conservez le portefeuille froid et la phrase de récupération à des endroits différents (multi-site pour la résilience, évitant une perte totale)

#SécuritéCrypto #PortefeuilleMatériel

Enfin, comme on le dit souvent, si vous ne contrôlez pas vos clés privées, ces actifs ne vous appartiennent pas vraiment, et une utilisation sécurisée repose sur cette base !

Si d'autres amis ont des expériences d'utilisation, n'hésitez pas à les partager dans les commentaires🥰

Je viens de recevoir un portefeuille froid offert par KeyStone, ma sœur dit que le violet a beaucoup de charme~

Merci au groupe de Sea @Sea_Bitcoin, merci à Bill @bc1Bill et à l'équipe officielle de Keystone @KeystoneWallet pour ce cadeau🥰

Encore merci à ma constitution de réfugié africain, j'ai réussi à attraper le plus petit des enveloppes rouges, perdu à l'est, gagné à l'ouest🤪

3,68K

Meilleurs

Classement

Favoris