Argomenti di tendenza

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

Fai attenzione ai tuoi asset in esposizione

Non sono le tue chiavi, non sono i tuoi coin😶

I veterani del mondo delle criptovalute dicono spesso: «Se non controlli le chiavi private, allora questi asset non ti appartengono veramente», e la sicurezza si basa su questo.

L'incidente di «Acquisto di un cold wallet su Douyin rubato in una notte per 50 milioni» ci ricorda ancora una volta che la sicurezza è un aspetto fondamentale nel percorso verso la ricchezza.

Oggi, Tù Sānguì parlerà di come proteggere la sicurezza del nostro wallet, partendo dal "controllo della fonte" e "uso".

1⃣ Prima di acquistare, assicurati di controllare la fonte

1. Non acquistare mai da canali non ufficiali, compra solo dai siti ufficiali o dai rivenditori autorizzati chiaramente elencati.

Ad esempio, molti wallet hardware "nuovi e sigillati" o "in offerta speciale" su canali di e-commerce di terze parti non autorizzati potrebbero essere dispositivi compromessi e con backdoor, quindi non toccarli!

2. Controlla l'integrità della pellicola di sigillo e delle etichette di sicurezza al momento della ricezione, e rifiuta la consegna se noti anomalie.

Non farti ingannare dalla comodità momentanea e attivare un dispositivo con imballaggio non integro.

Anche se l'imballaggio è intatto, potrebbe essere stato manomesso durante il trasporto; alcuni dispositivi contraffatti possono sembrare simili, ma i chip interni e i generatori di numeri casuali potrebbero non garantire la sicurezza o avere backdoor.

Quindi assicurati di seguire il processo di verifica ufficiale per controllare l'autenticità del wallet!

In passato, un amico del gruppo voleva darmi un cold wallet, ma io ho rifiutato; è fondamentale prendersi cura dei propri asset e rifiutare wallet di seconda mano.

3. Quando accendi il wallet per la prima volta, fallo funzionare offline e genera la frase di recupero in un ambiente offline.

Allo stesso tempo, annota la frase di recupero su carta o su una piastra di metallo, non fare foto, screenshot o backup su cloud.

Sottolineo che «la fase di generazione deve essere offline» perché👇

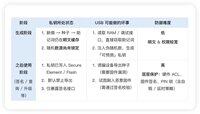

Le chiavi private/frasi di recupero sono visibili in chiaro e modificabili solo in quel momento. Anche se durante l'uso quotidiano potresti collegare una USB, sarà molto più difficile per un attaccante leggere o influenzare le chiavi private.

Nella fase di utilizzo, se un attaccante prova a fare danni tramite USB, incontrerà molteplici ostacoli👇

✅ Protezione ACL hardware

(1) Vuoi che il dispositivo restituisca la chiave privata? Il comando non esiste, non verrà restituita.

(2) Vuoi leggere di nascosto il Flash interno? L'indirizzo non è nella whitelist, non puoi leggerlo.

✅ Protezione della firma del firmware

(1) Se un hacker vuole installare un nuovo firmware con backdoor, deve imitare la chiave privata del produttore (matematicamente impossibile).

Per falsificare una firma, è necessario esaurire 2 elevato alla 256° potenza di chiavi o rompere il logaritmo discreto (entrambi superano le capacità computazionali moderne e prevedibili).

(2) Qualsiasi codice non firmato inviato da BadUSB (maligno) verrà rifiutato dal Bootloader.

Il Bootloader è la prima linea di difesa del nostro dispositivo, memorizzato in Flash di sola lettura o protetto da scrittura, non può essere sovrascritto da firmware successivi (il Bootloader verifica la firma del firmware con la chiave pubblica del produttore).

✅ Protezione con PIN (inclusa strategia di autodistruzione/ritardo)

(1) Anche se un attaccante ottiene il dispositivo fisico, deve indovinare il PIN per richiamare il comando di firma.

(2) Il brute force sarà ritardato o porterà a un wipe diretto, equivalente a «bruciare la chiave privata».

Oltre a controllare la "fonte" prima dell'acquisto, è importante prestare attenzione alla sicurezza durante l'uso.

2⃣ Precauzioni per l'uso quotidiano

1. Prevenire attacchi man-in-the-middle che alterano gli indirizzi.

Ad esempio, durante un trasferimento, verifica attentamente le informazioni sugli indirizzi sullo schermo del dispositivo, non limitarti a controllare solo le ultime cifre per evitare che il clipboard venga manomesso.

2. Collega il wallet solo a dispositivi sicuri (come per aggiornamenti ROM, firme, ecc.), e disconnetti immediatamente dopo.

3. Mantieni solo piccole somme di denaro in un hot wallet, mentre le somme maggiori devono essere conservate in un cold wallet, evitando di concentrare tutti i fondi su un unico dispositivo.

È ciò che diciamo comunemente: non mettere tutte le uova in un solo paniere~

4. Verifica regolarmente la frase di recupero per confermare che il backup sia utilizzabile.

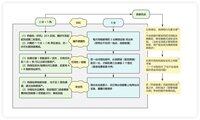

5. Per asset di grande valore, puoi utilizzare un multi-signature hardware 2-of-3.

Simile a voler aprire una porta, è necessario utilizzare 2 delle 3 chiavi, aumentando così la capacità di resistere agli attacchi e mantenendo una certa ridondanza.

(Ad esempio, 2 cold wallet + 1 hot wallet, supponendo che i cold wallet siano A e B, e il hot wallet sia C)

I vantaggi sono i seguenti👇

(1) Se il hot wallet C viene compromesso da un hacker, i cold wallet A + B possono ancora impedire il trasferimento dei fondi.

(2) Se il cold wallet A si guasta, finché il cold wallet B + hot wallet C sono ancora disponibili, puoi recuperare gli asset.

Alcuni potrebbero chiedere, e se ho tre cold wallet? Qui confrontiamo brevemente i vantaggi e svantaggi di "2 cold 1 hot" e "3 cold"👇

6. Conserva i cold wallet e le frasi di recupero in luoghi diversi (disaster recovery in più luoghi, per evitare di perdere tutto in un colpo solo)

#SicurezzaCripto #HardwareWallet

Infine, come sempre, se non controlli le tue chiavi private, allora questi asset non ti appartengono veramente, e l'uso sicuro si basa su questo!

Ho appena ricevuto il portafoglio freddo inviato ufficialmente da KeyStone, mia sorella dice che il viola ha molto fascino~

Grazie al fratello Sea del gruppo @Sea_Bitcoin, grazie al fratello Bill @bc1Bill e al regalo ufficiale di Keystone @KeystoneWallet🥰

E un ulteriore grazie alla mia resistenza da rifugiato africano, ho preso la busta più piccola, perdendo da un lato, guadagnando dall'altro🤪

3,68K

Principali

Ranking

Preferiti