Rubriques tendance

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

Phylax Systems

Sécurité définie par l’application appliquée par les réseaux

"'Faites-nous confiance, nous sommes sécurisés" n'est plus suffisant.

Vos utilisateurs ont déjà entendu cela auparavant. Des protocoles qui ont été vidés. Des plateformes qui promettaient la sécurité. Des auditeurs qui ont manqué des défauts critiques.

Les utilisateurs avertis ne font pas confiance. Ils vérifient.

Avec Phylax, ils le peuvent.

Chaque affirmation de sécurité protégeant leurs fonds est publique. Chaque invariant est écrit dans un code lisible. Chaque protection peut être vérifiée indépendamment par quiconque ayant des connaissances de base en Solidity (ou même sans bientôt).

Pas d'algorithmes en boîte noire. Pas de modèles de sécurité propriétaires. Pas de 'faites confiance à notre processus.'

Juste des preuves transparentes que tout le monde peut lire et vérifier.

207

"'Faites-nous confiance, nous sommes sécurisés" n'est plus suffisant.

Vos utilisateurs ont déjà entendu cela auparavant. Des protocoles qui ont été vidés. Des plateformes qui ont promis la sécurité. Des auditeurs qui ont manqué des défauts critiques.

Les utilisateurs avertis ne font pas confiance. Ils vérifient.

Avec Phylax, ils le peuvent.

Chaque assertion de sécurité protégeant leurs fonds est publique. Chaque invariant est écrit dans un code lisible. Chaque protection peut être vérifiée indépendamment par quiconque ayant des connaissances de base en Solidity (ou même sans bientôt).

Pas d'algorithmes en boîte noire. Pas de modèles de sécurité propriétaires. Pas de 'faites confiance à notre processus.'

Juste des preuves mathématiques transparentes que tout le monde peut lire et vérifier.

195

Phylax Systems a reposté

honnêtement, c'est exactement pourquoi nous construisons phylax

robinhood ne veut pas utiliser une chaîne à usage général parce qu'ils ne peuvent pas contrôler le modèle de sécurité.

ils ont besoin de garanties que leurs utilisateurs ne seront pas victimes d'un exploit defi ou d'un hack de pont dont ils n'ont rien à voir.

778

Nous ne contrôlons rien.

Contrôle des Protocoles : Définition des règles de sécurité.

Contrôle des Réseaux : Simulation et application des règles.

Δ : Une étape de validation supplémentaire dans le traitement des transactions.

Identique : Structures de gouvernance, hypothèses de confiance, contrôle opérationnel.

Notre article sur les systèmes de sécurité neutres :

558

Une autre excellente analyse de notre devrel.

jacob Φ10 juil., 23:31

GMX v1 a perdu 42 millions de dollars à cause de la manipulation de l'AUM

Hier, GMX v1 a subi une attaque qui a drainé 42 millions de dollars par manipulation de l'AUM. C'était le 2ème hack majeur de GMX en 2025 (perte de 13 millions de dollars en mars).

Avertissement : Ce n'est pas un post-mortem complet, je me suis principalement concentré sur la partie manipulation de l'AUM.

Le vecteur d'attaque :

1. Exploitation de la réentrance dans la fonction `executeDecreaseOrder`

2. Pendant le rappel, ouverture de positions courtes massives à des prix artificiellement bas

3. Manipulation des `globalShortAveragePrices`, gonflant le calcul de l'AUM

4. Le système pensait avoir d'énormes "profits non réalisés" provenant des positions courtes

5. Rachat de tokens GLP à des prix gonflés, extrayant des actifs réels

Le problème central :

AUM de GMX = Tokens physiques + Stablecoins + Profits de trading non réalisés + Frais

Lorsque les positions courtes perdent de l'argent (prix actuel > prix moyen), le coffre "profite" et l'AUM augmente. L'attaquant a exploité cela pour créer des profits artificiels.

Prévention simple :

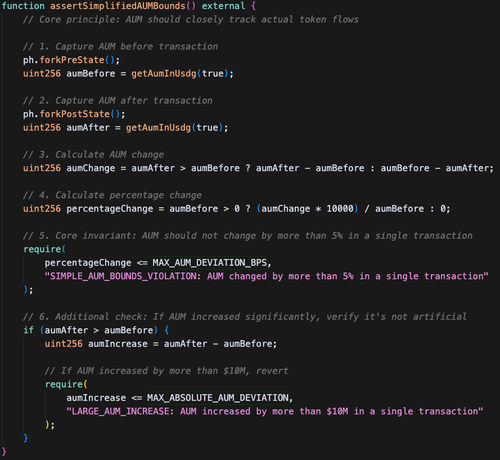

Une invariant de bornes AUM imposant `AUM_change ≤ net_token_inflow + 5%` aurait immédiatement détecté cela.

L'attaque a créé une valeur artificielle massive avec des dépôts réels minimaux - exactement ce que les vérifications de santé économique détectent.

Une version simplifiée d'une assertion de @phylaxsystems qui aurait pu détecter et prévenir le hack :

760

Meilleurs

Classement

Favoris

Tendance on-chain

Tendance sur X

Récents financements de premier plan

Les plus notables