Tópicos em alta

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

Phylax Systems

Segurança definida pelo aplicativo imposta por redes

"'Confie em nós, estamos seguros' não é mais bom o suficiente.

Seus usuários já ouviram isso antes. De protocolos que foram drenados. De plataformas que prometiam segurança. De auditores que não perceberam falhas críticas.

Usuários inteligentes não confiam. Eles verificam.

Com o Phylax, eles podem.

Todas as afirmações de segurança que protegem seus fundos são públicas. Cada invariável é escrita em código legível. Cada proteção pode ser verificada de forma independente por qualquer pessoa com conhecimento básico de Solidity (ou mesmo sem em breve).

Sem algoritmos de caixa preta. Sem modelos de segurança proprietários. Não 'confie em nosso processo'.

Apenas provas transparentes que qualquer um pode ler e verificar.

212

"'Confie em nós, estamos seguros' não é mais bom o suficiente.

Seus usuários já ouviram isso antes. De protocolos que foram drenados. De plataformas que prometiam segurança. De auditores que não perceberam falhas críticas.

Usuários inteligentes não confiam. Eles verificam.

Com o Phylax, eles podem.

Todas as afirmações de segurança que protegem seus fundos são públicas. Cada invariável é escrita em código legível. Cada proteção pode ser verificada de forma independente por qualquer pessoa com conhecimento básico de Solidity (ou mesmo sem em breve).

Sem algoritmos de caixa preta. Sem modelos de segurança proprietários. Não 'confie em nosso processo'.

Apenas provas matemáticas transparentes que qualquer pessoa pode ler e verificar.

200

Phylax Systems repostou

para ser honesto, é exatamente por isso que estamos construindo o phylax

Robinhood não quer usar uma cadeia de uso geral porque não pode controlar o modelo de segurança.

Eles precisam de garantias de que seus usuários não serão destruídos por algum exploit DeFi ou hack de ponte com o qual eles não tiveram nada a ver

779

Nós não controlamos nada.

Controle de protocolos: definição de regra de segurança.

Controle de Redes: Simulação e aplicação de regras.

Δ: Uma etapa de validação adicional no processamento de transações.

Mesmo: estruturas de governança, premissas de confiança, controle operacional.

Nosso artigo sobre sistemas de segurança neutros:

563

Outro grande colapso do nosso devrel.

jacob Φ10 de jul., 23:31

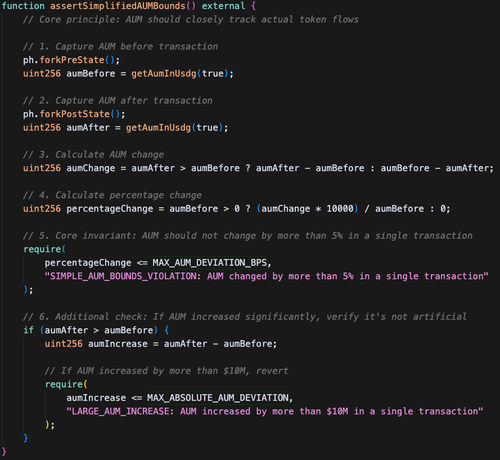

GMX v1 perdeu US$ 42 milhões por meio da manipulação de AUM

Ontem, o GMX v1 sofreu um ataque que drenou US$ 42 milhões por meio da manipulação do AUM. Este foi o 2º grande hack da GMX em 2025 (perdeu US$ 13 milhões em março).

Isenção de responsabilidade: Este não é um post-mortem completo, eu olhei principalmente para a parte de manipulação de AUM.

O vetor de ataque:

1. Reentrância explorada na função 'executeDecreaseOrder'

2. Durante o retorno de chamada, abriu posições curtas massivas a preços artificialmente baixos

3. 'globalShortAveragePrices' manipulado, inflando o cálculo do AUM

4. O sistema pensou que tinha enormes "lucros não realizados" de shorts

5. Resgatou tokens GLP a preços inflacionados, extraindo ativos reais

A questão central:

AUM da GMX = Tokens Físicos + Stablecoins + Lucros de Negociação Não Realizados + Taxas

Quando os shorts perdem dinheiro (preço atual > preço médio), o cofre "lucra" e o AUM aumenta. O invasor explorou isso para criar lucros artificiais.

Prevenção simples:

Um invariante de limites AUM impondo 'AUM_change ≤ net_token_inflow + 5%' teria detectado isso imediatamente.

O ataque criou um enorme valor artificial com depósitos reais mínimos - exatamente o que as verificações de sanidade econômica detectam.

Uma versão simplificada de uma asserção @phylaxsystems que poderia ter detectado e impedido o hack:

765

Melhores

Classificação

Favoritos

Em alta on-chain

Em alta no X

Principais fundos da atualidade

Mais notável