Populære emner

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

Phylax Systems

Appdefinert sikkerhet håndheves av nettverk

«'Stol på oss, vi er trygge» er ikke godt nok lenger.

Brukerne dine har hørt dette før. Fra protokoller som ble tappet. Fra plattformer som lovet sikkerhet. Fra revisorer som gikk glipp av kritiske feil.

Smarte brukere stoler ikke på. De verifiserer.

Med Phylax kan de.

Enhver sikkerhetspåstand som beskytter deres midler er offentlig. Hver invariant er skrevet i lesbar kode. Hver beskyttelse kan verifiseres uavhengig av alle med grunnleggende Solidity-kunnskap (eller til og med uten snart).

Ingen black box-algoritmer. Ingen proprietære sikkerhetsmodeller. Ingen 'stol på prosessen vår'.

Bare gjennomsiktige bevis som alle kan lese og verifisere.

221

«'Stol på oss, vi er trygge» er ikke godt nok lenger.

Brukerne dine har hørt dette før. Fra protokoller som ble tappet. Fra plattformer som lovet sikkerhet. Fra revisorer som gikk glipp av kritiske feil.

Smarte brukere stoler ikke på. De verifiserer.

Med Phylax kan de.

Enhver sikkerhetspåstand som beskytter deres midler er offentlig. Hver invariant er skrevet i lesbar kode. Hver beskyttelse kan verifiseres uavhengig av alle med grunnleggende Solidity-kunnskap (eller til og med uten snart).

Ingen black box-algoritmer. Ingen proprietære sikkerhetsmodeller. Ingen 'stol på prosessen vår'.

Bare gjennomsiktige, matematiske bevis som alle kan lese og verifisere.

210

Phylax Systems lagt ut på nytt

tbh det er nettopp derfor vi bygger phylax

Robinhood ønsker ikke å bruke en generell kjede fordi de ikke kan kontrollere sikkerhetsmodellen.

De trenger garantier for at brukerne deres ikke vil bli rekt av en DeFi-utnyttelse eller brohack som de ikke hadde noe å gjøre med

780

Vi kontrollerer ingenting.

Protokollkontroll: Definisjon av sikkerhetsregel.

Nettverkskontroll: Simulering og håndhevelse av regler.

Δ: Et ekstra valideringstrinn i transaksjonsbehandlingen.

Samme: Styringsstrukturer, tillitsforutsetninger, operativ kontroll.

Vårt stykke om nøytrale sikkerhetssystemer:

574

Nok et flott sammenbrudd av utvikleren vår.

jacob Φ10. juli, 23:31

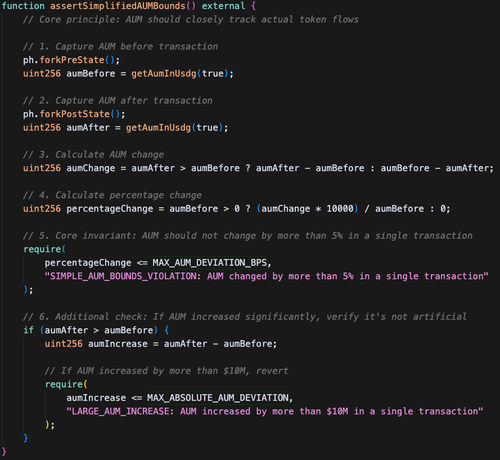

GMX v1 tapte 42 millioner dollar gjennom AUM-manipulasjon

I går ble GMX v1 utsatt for et angrep som tappet 42 millioner dollar gjennom AUM-manipulasjon. Dette var GMXs andre store hack i 2025 (tapte 13 millioner dollar i mars).

Ansvarsfraskrivelse: Dette er ikke en fullstendig obduksjon, jeg har hovedsakelig sett på AUM-manipulasjonsdelen.

Angrepsvektoren:

1. Utnyttet reentrancy i 'executeReductionOrder'-funksjonen

2. Under tilbakeringing, åpnet massive shortposisjoner til kunstig lave priser

3. Manipulerte «globalShortAveragePrices», noe som blåste opp AUM-beregningen

4. Systemet trodde det hadde store "urealiserte fortjenester" fra shorts

5. Innløste GLP-tokens til oppblåste priser, og henter ut reelle eiendeler

Kjerneproblemet:

GMXs AUM = Fysiske tokens + Stablecoins + Urealisert handelsfortjeneste + Gebyrer

Når shorts taper penger (nåværende pris > gjennomsnittspris), "profitteres" hvelvet og AUM øker. Angriperen utnyttet dette til å skape kunstig fortjeneste.

Enkel forebygging:

En AUM-grenseinvariant som håndhever 'AUM_change ≤ net_token_inflow + 5 %' ville ha fanget dette umiddelbart.

Angrepet skapte massiv kunstig verdi med minimale reelle innskudd - akkurat det økonomiske fornuftskontroller oppdager.

En forenklet versjon av en @phylaxsystems påstand som kunne ha oppdaget og forhindret hackingen:

774

Topp

Rangering

Favoritter

Trendende onchain

Trendende på X

Nylig toppfinansiering

Mest lagt merke til