Populaire onderwerpen

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

Phylax Systems

App-gedefinieerde beveiliging afgedwongen door netwerken

"'Vertrouw ons, we zijn veilig" is niet meer goed genoeg.

Je gebruikers hebben dit eerder gehoord. Van protocollen die zijn leeggeroofd. Van platforms die veiligheid beloofden. Van auditors die kritieke fouten misten.

Slimme gebruikers vertrouwen niet. Ze verifiëren.

Met Phylax kunnen ze dat.

Elke beveiligingsverklaring die hun fondsen beschermt is openbaar. Elke invariant is geschreven in leesbare code. Elke bescherming kan onafhankelijk worden geverifieerd door iedereen met basiskennis van Solidity (of zelfs zonder binnenkort).

Geen black box-algoritmen. Geen propriëtaire beveiligingsmodellen. Geen 'vertrouw ons proces.'

Gewoon transparante bewijzen die iedereen kan lezen en verifiëren.

209

"'Vertrouw ons, we zijn veilig" is niet meer goed genoeg.

Je gebruikers hebben dit eerder gehoord. Van protocollen die zijn leeggeroofd. Van platforms die veiligheid beloofden. Van auditors die kritieke fouten misten.

Slimme gebruikers vertrouwen niet. Ze verifiëren.

Met Phylax kunnen ze dat.

Elke beveiligingsverklaring die hun fondsen beschermt is openbaar. Elke invariant is geschreven in leesbare code. Elke bescherming kan onafhankelijk worden geverifieerd door iedereen met basiskennis van Solidity (of zelfs zonder binnenkort).

Geen black box-algoritmen. Geen propriëtaire beveiligingsmodellen. Geen 'vertrouw ons proces.'

Gewoon transparante, wiskundige bewijzen die iedereen kan lezen en verifiëren.

197

Phylax Systems heeft opnieuw gepost

eerlijk gezegd is dit precies waarom we phylax bouwen

robinhood wil geen gebruik maken van een algemene keten omdat ze het beveiligingsmodel niet kunnen controleren.

dezelfde garanties hebben ze nodig dat hun gebruikers niet worden genaaid door een of andere defi-exploit of brughack waar ze niets mee te maken hebben.

779

We controleren niets.

Protocollen Controle: Definitie van beveiligingsregels.

Netwerken Controle: Simulatie en handhaving van regels.

Δ: Een extra validatiestap in de verwerking van transacties.

Zelfde: Governance-structuren, vertrouwensassumpties, operationele controle.

Ons stuk over neutrale beveiligingssystemen:

560

Weer een geweldige uitleg van onze devrel.

jacob Φ10 jul, 23:31

GMX v1 Verloor $42M Door AUM Manipulatie

Gisteren heeft GMX v1 een aanval ondergaan die $42M heeft weggehaald door AUM manipulatie. Dit was de 2e grote hack van GMX in 2025 (verloor $13M in maart).

Disclaimer: Dit is geen volledige post-mortem, ik heb voornamelijk gekeken naar het deel van de AUM manipulatie.

De Aanvalsvector:

1. Benutte re-entrantie in de `executeDecreaseOrder` functie

2. Tijdens de callback werden enorme shortposities geopend tegen kunstmatig lage prijzen

3. Gemanipuleerde `globalShortAveragePrices`, waardoor de AUM-berekening werd opgeblazen

4. Systeem dacht dat het enorme "niet-gerealiseerde winsten" had van shorts

5. GLP-tokens ingewisseld tegen opgeblazen prijzen, waardoor echte activa werden onttrokken

Het Kernprobleem:

GMX's AUM = Fysieke Tokens + Stablecoins + Niet-gerealiseerde Handelswinsten + Vergoedingen

Wanneer shorts geld verliezen (huidige prijs > gemiddelde prijs), "profiteert" de vault en neemt de AUM toe. De aanvaller heeft dit uitgebuit om kunstmatige winsten te creëren.

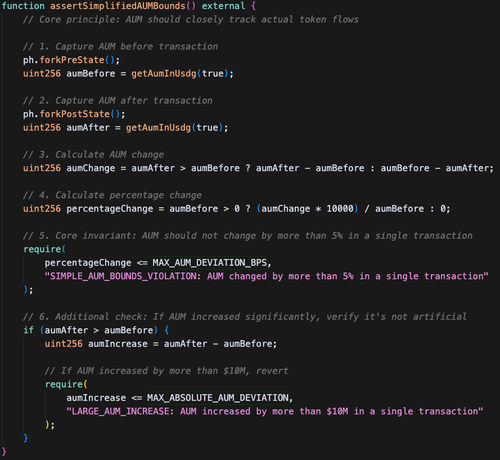

Eenvoudige Preventie:

Een AUM-bounds invariant die `AUM_change ≤ net_token_inflow + 5%` afdwingt, zou dit onmiddellijk hebben opgemerkt.

De aanval creëerde enorme kunstmatige waarde met minimale echte stortingen - precies wat economische sanity checks detecteren.

Een vereenvoudigde versie van een @phylaxsystems assertie die de hack had kunnen detecteren en voorkomen:

762

Boven

Positie

Favorieten

Populair op onchain

Populair op X

Recente topfinanciering

Belangrijkste