Trendande ämnen

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

Phylax Systems

Appdefinierad säkerhet som upprätthålls av nätverk

"Lita på oss, vi är säkra" är inte tillräckligt bra längre.

Dina användare har hört detta förut. Från protokoll som har tömts. Från plattformar som lovade säkerhet. Från revisorer som missat kritiska brister.

Smarta användare litar inte på dem. De verifierar.

Med Phlax kan de göra det.

Varje säkerhetsförsäkran som skyddar deras pengar är offentlig. Varje invariant är skriven i läsbar kod. Varje skydd kan verifieras oberoende av vem som helst med grundläggande kunskaper om soliditet (eller till och med utan snart).

Inga svarta lådans algoritmer. Inga proprietära säkerhetsmodeller. Inget "lita på vår process".

Bara transparenta bevis som vem som helst kan läsa och verifiera.

213

"Lita på oss, vi är säkra" är inte tillräckligt bra längre.

Dina användare har hört detta förut. Från protokoll som har tömts. Från plattformar som lovade säkerhet. Från revisorer som missat kritiska brister.

Smarta användare litar inte på dem. De verifierar.

Med Phlax kan de göra det.

Varje säkerhetsförsäkran som skyddar deras pengar är offentlig. Varje invariant är skriven i läsbar kod. Varje skydd kan verifieras oberoende av vem som helst med grundläggande kunskaper om soliditet (eller till och med utan snart).

Inga svarta lådans algoritmer. Inga proprietära säkerhetsmodeller. Inget "lita på vår process".

Bara transparenta, matematiska bevis som vem som helst kan läsa och verifiera.

201

Phylax Systems delade inlägget

tbh det är just därför vi bygger phylax

Robinhood vill inte använda en allmän kedja eftersom de inte kan kontrollera säkerhetsmodellen.

De behöver garantier för att deras användare inte kommer att bli REKT av någon DeFi-exploatering eller brohack som de inte hade något att göra med

779

Vi kontrollerar ingenting.

Protokollkontroll: Definition av säkerhetsregel.

Nätverkskontroll: Simulering och tillämpning av regler.

Δ: Ett ytterligare valideringssteg i transaktionsbearbetningen.

Samma: Styrningsstrukturer, förtroendeantaganden, operativ kontroll.

Vår artikel om neutrala säkerhetssystem:

564

En annan stor uppdelning av vår devrel.

jacob Φ10 juli 23:31

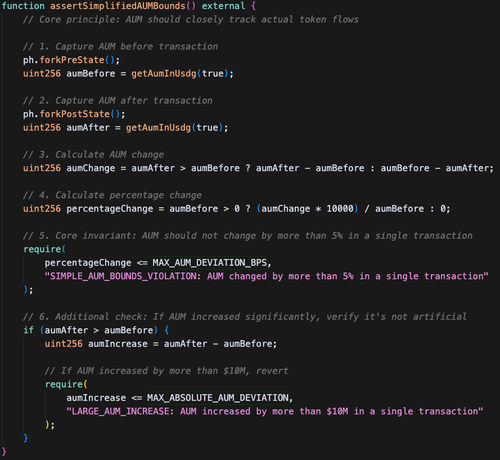

GMX v1 förlorade 42 miljoner dollar genom AUM-manipulation

Igår drabbades GMX v1 av en attack som dränerade 42 miljoner dollar genom AUM-manipulation. Detta var GMX:s 2:a stora hack 2025 (förlorade 13 miljoner dollar i mars).

Disclaimer: Detta är inte en fullständig post-mortem, jag har främst tittat på AUM-manipulationsdelen.

Attackvektorn:

1. Utnyttjad återinträde i funktionen "executeDecreaseOrder"

2. Under callback, öppnade massiva korta positioner till artificiellt låga priser

3. Manipulerade "globalShortAveragePrices", vilket blåste upp AUM-beräkningen

4. Systemet trodde att det hade enorma "orealiserade vinster" från blankningar

5. Inlösta GLP-tokens till uppblåsta priser, utvinning av reala tillgångar

Kärnfrågan:

GMX:s AUM = Fysiska tokens + Stablecoins + Orealiserade handelsvinster + avgifter

När blankare förlorar pengar (nuvarande pris > genomsnittligt pris) ökar valvet "vinster" och AUM. Angriparen utnyttjade detta för att skapa artificiella vinster.

Enkelt förebyggande:

En invariant AUM-gränser som tvingar fram "AUM_change ≤ net_token_inflow + 5 %" skulle ha fångat upp detta omedelbart.

Attacken skapade ett massivt artificiellt värde med minimala reala insättningar – exakt vad ekonomiska hälsokontroller upptäcker.

En förenklad version av en @phylaxsystems påstående som kunde ha upptäckt och förhindrat hacket:

766

Topp

Rankning

Favoriter

Trendande på kedjan

Trendande på X

Senaste toppfinansieringarna

Mest anmärkningsvärda