Tópicos em alta

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

[excluído e repostado para esclarecer que é um ataque de phishing, NÃO um hack]

Nos últimos 60 dias, um ataque de phishing comprometeu 1200+ endereços no Hyperliquid

O ataque de phishing funciona com uma única assinatura que atualiza o EOA para um multisig 1 de 1 com o invasor como o único signatário

A atualização é imediata e dá ao hacker acesso total a todos os seus ativos no HyperCore (incluindo o desbloqueio do HYPE e a retirada após 7 dias)

Multsigs são um primitivo HyperCore e, portanto, o invasor não obtém acesso a ativos no HyperEVM (apenas HyperCore)

Colocar uma planilha de endereços comprometidos no próximo tweet (ty @_Syavel_ para dados)

Lista de 1200+ endereços comprometidos:

Urgente: Se o seu endereço estiver nesta lista, envie uma mensagem direta para qualquer aplicativo ou site HyperEVM do qual você se lembra de ter visitado ou assinado txns para que possamos identificar o site ou dapp de origem o mais rápido possível

Se o seu endereço estiver nesta lista, seus ativos no HyperEVM estão seguros e podem ser transferidos para um novo endereço

A assinatura de phishing só seria reversível com uma assinatura do hacker ou algum tipo de atualização para o primitivo multsig pela equipe/validadores da Hyperliquid

É ALTAMENTE recomendável separar carteiras quentes e frias (principalmente ao experimentar novos aplicativos)

Além disso, você NUNCA deve assinar assinaturas que não sejam texto legível por humanos. Em caso de dúvida, crie uma nova carteira e use essa.

@0xBreadguy parece que pode ser comprometido pks na verdade

7 de jun. de 2025

Isso não é phishing🤦 ♀️

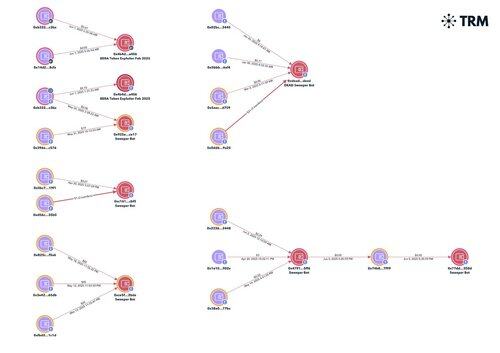

Essas chaves privadas foram comprometidas anteriormente por malware. Todos eles têm seus saldos varridos em outras cadeias para bots sweeper conhecidos associados a logs MaaS / infostealer, por exemplo, Raccoon, Vidar, etc.

Basicamente, alguém passou por milhões de chaves já comprometidas, identificou as que tinham merda hiperlíquida e está varrendo esses saldos.

As chaves foram vistas em logs (também conhecidas como comprometidas) já no outono de 2023 e recentemente em março de 2025. A maioria daqueles com saldos restantes são encontrados nos logs mais recentes (por exemplo, janeiro de 2025), mas isso diz mais sobre quais endereços ainda têm saldo do que sobre quando a chave foi comprometida pela primeira vez.

Lição: Não instale malware, crianças.

69,45K

Melhores

Classificação

Favoritos