المواضيع الرائجة

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

أفكار حول استغلال @GMX_IO. قد يوفر لك قضاء 20 دقيقة في هذا من الاستغلال.

- يعد هجوم إعادة الدخول أمرا شائعا في العقد الذكي القائم على الصلابة والسبب الجذري لاختراق @GMX_IO. إنه ليس جديدا ولا يسهل تجنبه في العقد الذكي القائم على EVM

- Sui move تم تصميم اللغة نفسها في نموذج يركز على الكائن - وهذا يمنع العقد الذكي القائم على الحركة من المعاناة من مثل هذه المخاطر

من الصادق أن نرى ما حدث @GMX_IO لأنه ألهم الكثير من مبادرات الأفكار الجديدة.

يعد تشغيل Defi محفوفا بالمخاطر وأود أن أوصي بجدية بأن يعمل منشئو أجهزة defi الجديدة بلغة أكثر قوة ، أو على الأقل قضاء ساعات في البحث عن هجوم إعادة الوصول.

لقد كتبت هذا أيضا وآمل أن يساعد هذا:

ما هو هجوم Reentrancy ولماذا لا يحدث في Sui Move:

10 يوليو، 00:40

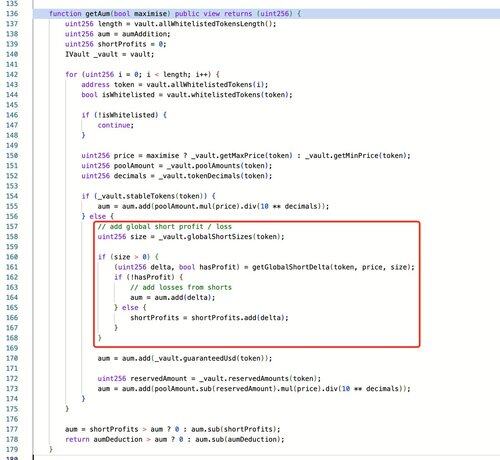

The root cause of this attack stems from @GMX_IO v1's design flaw where short position operations immediately update the global short average prices (globalShortAveragePrices), which directly impacts the calculation of Assets Under Management (AUM), thereby allowing manipulation of GLP token pricing.

The attacker exploited this design vulnerability by leveraging the Keeper's ability to enable `timelock.enableLeverage` during order execution (a prerequisite for creating large short positions). Through a reentrancy attack, they successfully established massive short positions to manipulate the global average prices, artificially inflating GLP prices within a single transaction and profiting through redemption operations.

5.28K

الأفضل

المُتصدِّرة

التطبيقات المفضلة