トレンドトピック

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

@GMX_IOのエクスプロイトについての考え。これに20分を費やすと、エクスプロイトからあなたを救うかもしれません。

- リエントランシー攻撃は、Solidityベースのスマートコントラクトで一般的であり、@GMX_IOのハッキングの根本原因です。EVMベースのスマートコントラクトで避けるのは新しいことでも、簡単にもなりません

- Sui move言語自体がオブジェクト中心のモデルで設計されました - これにより、sui moveベースのスマートコントラクトがそのようなリスクを被るのを防ぎます

@GMX_IOに何が起こったのかを見るのは心から思います。それは多くの新しいアイデアの発端に影響を与えました。

Defiの操作にはリスクが伴うため、新しいDefiビルダーは、より堅牢な言語で実行するか、少なくともリエントランシー攻撃について何時間もかけて調査することを真剣にお勧めします。

私もこれを書きました、そしてうまくいけばこれは助けになります:

リエントランシーアタックとは何ですか、そしてなぜそれがSui Moveで起こらないのですか?

7月10日 00:40

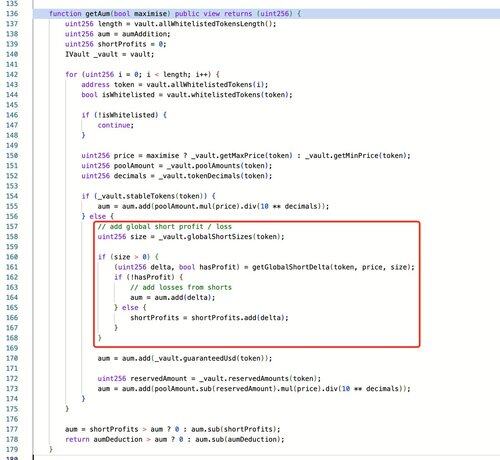

The root cause of this attack stems from @GMX_IO v1's design flaw where short position operations immediately update the global short average prices (globalShortAveragePrices), which directly impacts the calculation of Assets Under Management (AUM), thereby allowing manipulation of GLP token pricing.

The attacker exploited this design vulnerability by leveraging the Keeper's ability to enable `timelock.enableLeverage` during order execution (a prerequisite for creating large short positions). Through a reentrancy attack, they successfully established massive short positions to manipulate the global average prices, artificially inflating GLP prices within a single transaction and profiting through redemption operations.

5.28K

トップ

ランキング

お気に入り