Populære emner

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

Tanker om @GMX_IO s utnyttelse. Å bruke 20 minutter på dette kan redde deg fra en utnyttelse.

- Et reentrancy-angrep er vanlig i soliditetsbaserte smarte kontrakter og rotårsaken til @GMX_IO s hack. Det er ikke nytt og heller ikke lett å unngå i EVM-basert smartkontrakt

- Sui move selve språket ble designet i en objektsentrisk modell - dette forhindrer sui move-basert smart kontrakt fra å lide slike risikoer

inderlig å se hva som skjedde med @GMX_IO, da det har inspirert mange nye ideer.

Å betjene Defi er risikabelt, og jeg vil seriøst anbefale at nye defi-byggere kjører på et mer robust språk, eller i det minste bruker timer på å undersøke hva et reentrancy-angrep.

Jeg skrev også dette, og forhåpentligvis hjelper dette:

Hva er Reentrancy Attack og hvorfor det ikke skjer i Sui Move:

10. juli, 00:40

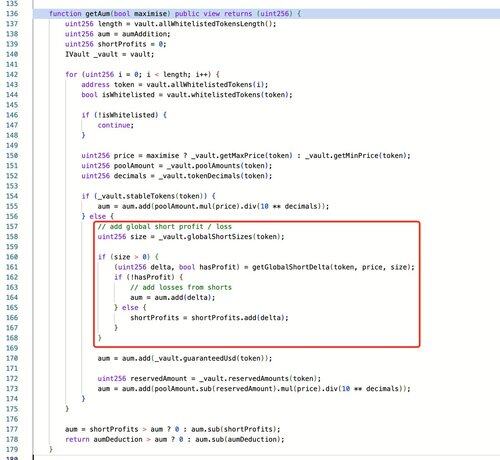

The root cause of this attack stems from @GMX_IO v1's design flaw where short position operations immediately update the global short average prices (globalShortAveragePrices), which directly impacts the calculation of Assets Under Management (AUM), thereby allowing manipulation of GLP token pricing.

The attacker exploited this design vulnerability by leveraging the Keeper's ability to enable `timelock.enableLeverage` during order execution (a prerequisite for creating large short positions). Through a reentrancy attack, they successfully established massive short positions to manipulate the global average prices, artificially inflating GLP prices within a single transaction and profiting through redemption operations.

5,28K

Topp

Rangering

Favoritter