熱門話題

#

Bonk 生態迷因幣展現強韌勢頭

#

有消息稱 Pump.fun 計劃 40 億估值發幣,引發市場猜測

#

Solana 新代幣發射平臺 Boop.Fun 風頭正勁

對於 @GMX_IO 的漏洞的看法。花20分鐘了解這個可能會讓你避免遭受攻擊。

- 重入攻擊在基於solidity的智能合約中很常見,也是 @GMX_IO 被駭的根本原因。這並不新鮮,也不容易在基於EVM的智能合約中避免。

- Sui Move 語言本身是以物件為中心的模型設計的 - 這防止了基於Sui Move的智能合約遭受此類風險。

看到 @GMX_IO 發生的事情令人心痛,因為它啟發了許多新想法的發起。

運營DeFi是有風險的,我會認真建議新的DeFi建設者使用更穩健的語言,或者至少花幾個小時研究什麼是重入攻擊。

我也寫了這個,希望能幫助到你:

什麼是重入攻擊,為什麼它不會在Sui Move中發生:

7月10日 00:40

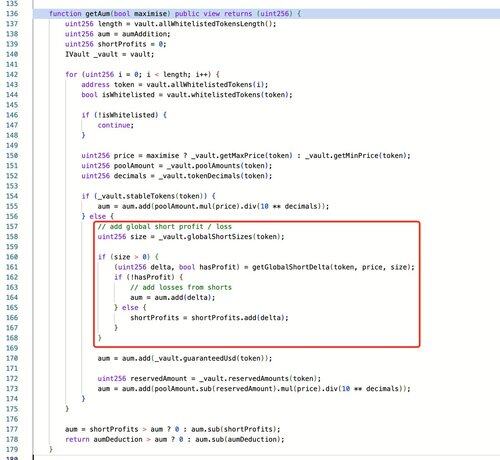

這次攻擊的根本原因源於 @GMX_IO v1 的設計缺陷,短倉操作會立即更新全球短倉平均價格 (globalShortAveragePrices),這直接影響資產管理 (AUM) 的計算,從而使 GLP 代幣的定價受到操控。

攻擊者利用這一設計漏洞,利用 Keeper 在訂單執行期間啟用 `timelock.enableLeverage` 的能力(這是創建大額短倉的前提)。通過重入攻擊,他們成功建立了大量短倉,以操控全球平均價格,在單一交易中人為地抬高 GLP 價格,並通過贖回操作獲利。

5.28K

熱門

排行

收藏