Populární témata

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

Myšlenky na @GMX_IO Exploit. Strávit tím 20 minut vás může zachránit před zneužitím.

- Útok reentrancy je běžný u chytrých kontraktů založených na soliditě a je hlavní příčinou hacku @GMX_IO. Není to nic nového ani snadné se tomu vyhnout v chytrých smlouvách založených na EVM

- Sui move samotný jazyk byl navržen v objektově orientovaném modelu - tím se zabrání tomu, aby chytré kontrakty založené na sui move trpěly takovými riziky

Upřímně sledovat, co se s @GMX_IO stalo, protože to inspirovalo mnoho nových nápadů.

Provozování Defi je riskantní a vážně bych doporučil, aby noví tvůrci defi běželi v robustnějším jazyce, nebo alespoň strávili hodiny zkoumáním, co je to reentrancy útok.

Také jsem napsal toto a doufám, že to pomůže:

Co je Reentrancy Attack a proč k němu nedochází v Sui Move:

10. 7. 00:40

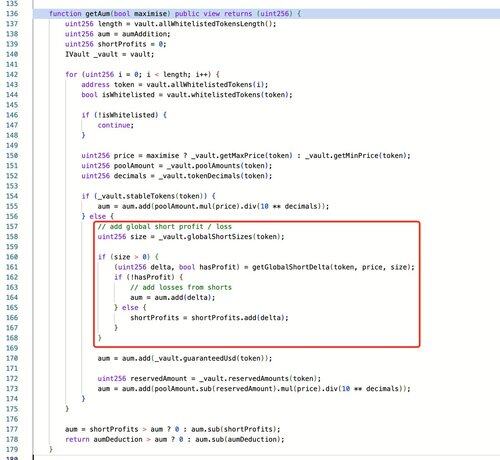

The root cause of this attack stems from @GMX_IO v1's design flaw where short position operations immediately update the global short average prices (globalShortAveragePrices), which directly impacts the calculation of Assets Under Management (AUM), thereby allowing manipulation of GLP token pricing.

The attacker exploited this design vulnerability by leveraging the Keeper's ability to enable `timelock.enableLeverage` during order execution (a prerequisite for creating large short positions). Through a reentrancy attack, they successfully established massive short positions to manipulate the global average prices, artificially inflating GLP prices within a single transaction and profiting through redemption operations.

5,28K

Top

Hodnocení

Oblíbené