Trend-Themen

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

Gedanken zu @GMX_IO 's Exploit. 20 Minuten damit zu verbringen, könnte dich vor einem Exploit bewahren.

- Ein Reentrancy-Angriff ist in Solidity-basierten Smart Contracts häufig und die Hauptursache für den Hack von @GMX_IO. Es ist weder neu noch einfach, in EVM-basierten Smart Contracts zu vermeiden.

- Sui Move, die Sprache selbst, wurde in einem objektzentrierten Modell entworfen - dies verhindert, dass Sui Move-basierte Smart Contracts unter solchen Risiken leiden.

Es tut mir leid zu sehen, was mit @GMX_IO passiert ist, da es viele neue Ideen inspiriert hat.

Defi zu betreiben ist riskant, und ich würde neuen Defi-Entwicklern ernsthaft empfehlen, in einer robusteren Sprache zu arbeiten oder zumindest Stunden damit zu verbringen, zu recherchieren, was ein Reentrancy-Angriff ist.

Ich habe auch dies geschrieben und hoffe, dass es hilft:

Was ist ein Reentrancy-Angriff und warum passiert er nicht in Sui Move:

10. Juli, 00:40

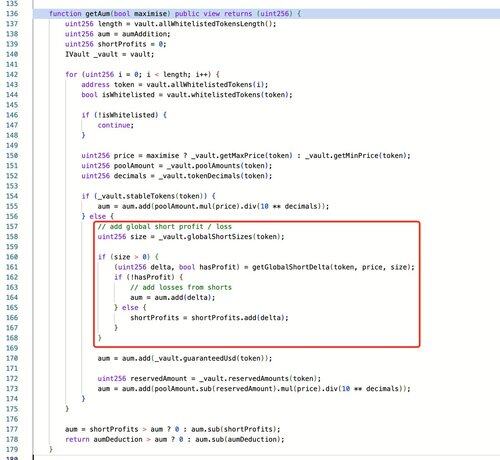

The root cause of this attack stems from @GMX_IO v1's design flaw where short position operations immediately update the global short average prices (globalShortAveragePrices), which directly impacts the calculation of Assets Under Management (AUM), thereby allowing manipulation of GLP token pricing.

The attacker exploited this design vulnerability by leveraging the Keeper's ability to enable `timelock.enableLeverage` during order execution (a prerequisite for creating large short positions). Through a reentrancy attack, they successfully established massive short positions to manipulate the global average prices, artificially inflating GLP prices within a single transaction and profiting through redemption operations.

5,28K

Top

Ranking

Favoriten