Tendencias del momento

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

pensamientos sobre el exploit de @GMX_IO. Pasar 20 minutos en esto podría salvarte de un exploit.

- Un ataque de reentrada es común en contratos inteligentes basados en solidity y es la causa raíz del hackeo de @GMX_IO. No es nuevo ni fácil de evitar en contratos inteligentes basados en EVM.

- Sui Move, el lenguaje en sí, fue diseñado en un modelo centrado en objetos, lo que previene que los contratos inteligentes basados en Sui Move sufran tales riesgos.

Es desgarrador ver lo que le sucedió a @GMX_IO, ya que ha inspirado muchas nuevas iniciativas de ideas.

Operar en DeFi es arriesgado y recomendaría seriamente a los nuevos constructores de DeFi que utilicen un lenguaje más robusto, o al menos que pasen horas investigando qué es un ataque de reentrada.

También escribí esto y espero que ayude:

¿Qué es un ataque de reentrada y por qué no ocurre en Sui Move?

10 jul, 00:40

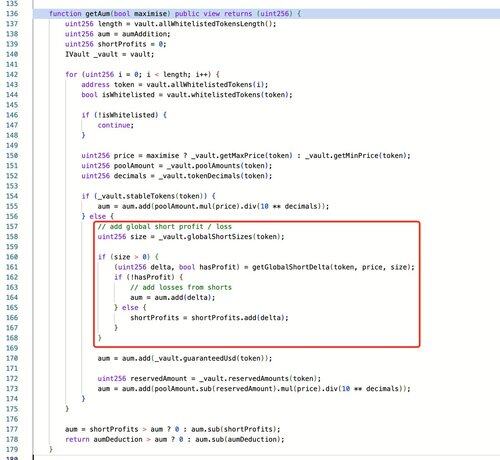

The root cause of this attack stems from @GMX_IO v1's design flaw where short position operations immediately update the global short average prices (globalShortAveragePrices), which directly impacts the calculation of Assets Under Management (AUM), thereby allowing manipulation of GLP token pricing.

The attacker exploited this design vulnerability by leveraging the Keeper's ability to enable `timelock.enableLeverage` during order execution (a prerequisite for creating large short positions). Through a reentrancy attack, they successfully established massive short positions to manipulate the global average prices, artificially inflating GLP prices within a single transaction and profiting through redemption operations.

5,29K

Parte superior

Clasificación

Favoritos