Tópicos em alta

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

pensamentos sobre a façanha de @GMX_IO. Gastar 20 minutos nisso pode salvá-lo de uma exploração.

- Um ataque de reentrância é comum em contratos inteligentes baseados em solidez e causa raiz do hack de @GMX_IO. Não é novo nem fácil de evitar em contratos inteligentes baseados em EVM

- Sui move: a linguagem em si foi projetada em um modelo centrado em objetos - isso evita que o contrato inteligente baseado em sui move sofra tais riscos

sincero ver o que aconteceu com @GMX_IO pois inspirou muitas iniciações de novas ideias.

Operar o Defi é arriscado e eu recomendaria seriamente que os novos construtores defi executassem em uma linguagem mais robusta, ou pelo menos passassem horas pesquisando o que é um ataque de reentrância.

Eu também escrevi isso e espero que isso ajude:

O que é Reentrancy Attack e por que isso não acontece no Sui Move:

10 de jul., 00:40

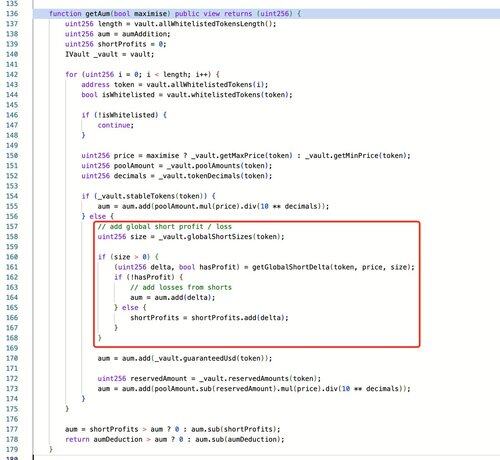

The root cause of this attack stems from @GMX_IO v1's design flaw where short position operations immediately update the global short average prices (globalShortAveragePrices), which directly impacts the calculation of Assets Under Management (AUM), thereby allowing manipulation of GLP token pricing.

The attacker exploited this design vulnerability by leveraging the Keeper's ability to enable `timelock.enableLeverage` during order execution (a prerequisite for creating large short positions). Through a reentrancy attack, they successfully established massive short positions to manipulate the global average prices, artificially inflating GLP prices within a single transaction and profiting through redemption operations.

5,27K

Melhores

Classificação

Favoritos