Актуальні теми

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

думки про подвиг @GMX_IO. Витративши на це 20 хвилин, ви можете врятуватися від експлойту.

- Атака повторного входу є поширеною в смарт-контрактах на основі солідності та є основною причиною злому @GMX_IO. Це не нове і не так легко уникнути в смарт-контракті на основі EVM

- Sui move: сама мова була розроблена в об'єктно-орієнтованій моделі - це запобігає появі таких ризиків у смарт-контракті на основі sui move

Щиро спостерігати за тим, що сталося з @GMX_IO, адже це надихнуло на ініціацію багатьох нових ідей.

Експлуатація Defi є ризикованою, і я б серйозно рекомендував новим розробникам defi працювати на більш надійній мові або, принаймні, витратити години на дослідження того, що таке атака повторного входу.

Я теж це написав і, сподіваюся, це допоможе:

Що таке атака повторного входу і чому її не відбувається в Sui Move:

10 лип., 00:40

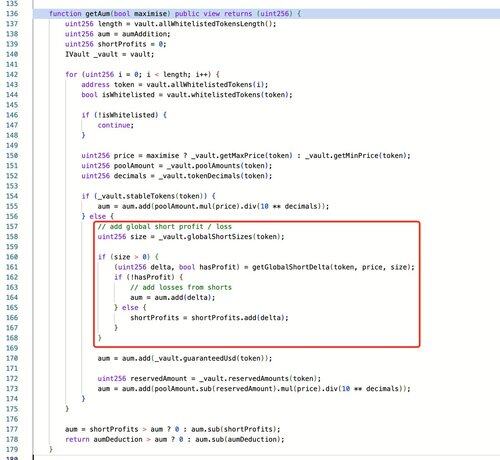

The root cause of this attack stems from @GMX_IO v1's design flaw where short position operations immediately update the global short average prices (globalShortAveragePrices), which directly impacts the calculation of Assets Under Management (AUM), thereby allowing manipulation of GLP token pricing.

The attacker exploited this design vulnerability by leveraging the Keeper's ability to enable `timelock.enableLeverage` during order execution (a prerequisite for creating large short positions). Through a reentrancy attack, they successfully established massive short positions to manipulate the global average prices, artificially inflating GLP prices within a single transaction and profiting through redemption operations.

5,28K

Найкращі

Рейтинг

Вибране