Trendande ämnen

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

tankar om @GMX_IO 's bedrift. Att spendera 20 minuter på detta kan rädda dig från en exploatering.

- En återinträdesattack är vanlig i soliditetsbaserade smarta kontrakt och grundorsaken till @GMX_IO hack. Det är inte nytt och inte heller lätt att undvika i EVM-baserade smarta kontrakt

- Sui move: Själva språket designades i en objektcentrerad modell - detta förhindrar att sui move-baserade smarta kontrakt drabbas av sådana risker.

Hjärtligt att se vad som hände med @GMX_IO eftersom det har inspirerat många nya idéers initieringar.

Att använda Defi är riskabelt och jag skulle allvarligt rekommendera att nya defi-byggare kör på ett mer robust språk, eller åtminstone spenderar timmar på att undersöka vad en återinträdesattack är.

Jag skrev också detta och förhoppningsvis hjälper detta:

Vad är Reentrancy Attack och varför sker det inte i Sui Move:

10 juli 00:40

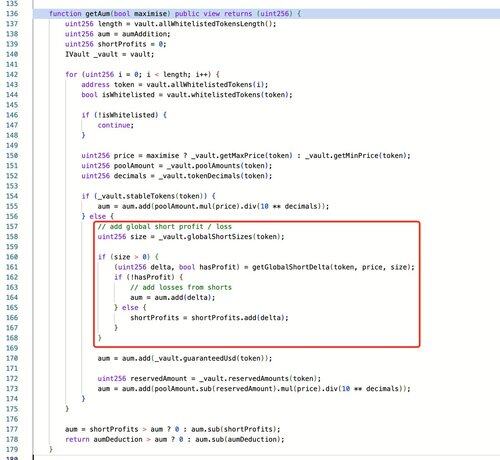

The root cause of this attack stems from @GMX_IO v1's design flaw where short position operations immediately update the global short average prices (globalShortAveragePrices), which directly impacts the calculation of Assets Under Management (AUM), thereby allowing manipulation of GLP token pricing.

The attacker exploited this design vulnerability by leveraging the Keeper's ability to enable `timelock.enableLeverage` during order execution (a prerequisite for creating large short positions). Through a reentrancy attack, they successfully established massive short positions to manipulate the global average prices, artificially inflating GLP prices within a single transaction and profiting through redemption operations.

5,29K

Topp

Rankning

Favoriter