Argomenti di tendenza

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

pensieri sull'exploit di @GMX_IO. Trascorrere 20 minuti su questo potrebbe salvarti da un exploit.

- Un attacco di reentrancy è comune nei contratti intelligenti basati su solidity ed è la causa principale dell'hack di @GMX_IO. Non è nuovo né facile da evitare nei contratti intelligenti basati su EVM.

- Sui move, il linguaggio stesso è stato progettato in un modello centrato sugli oggetti - questo previene i contratti intelligenti basati su Sui move dal subire tali rischi.

È triste vedere cosa è successo a @GMX_IO poiché ha ispirato molte nuove iniziative di idee.

Operare in Defi è rischioso e raccomanderei seriamente ai nuovi costruttori di defi di utilizzare un linguaggio più robusto, o almeno di trascorrere ore a ricercare cosa sia un attacco di reentrancy.

Ho anche scritto questo e spero che possa aiutare:

Cos'è un attacco di reentrancy e perché non accade in Sui Move:

10 lug, 00:40

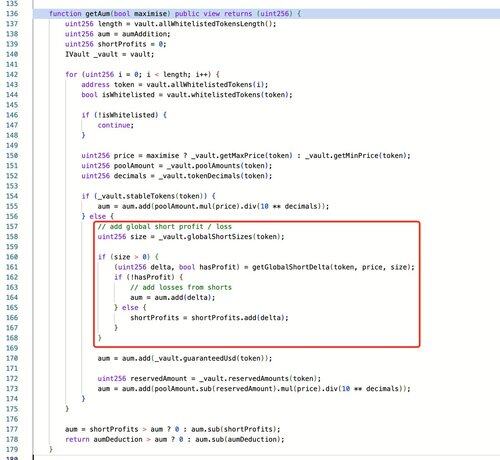

The root cause of this attack stems from @GMX_IO v1's design flaw where short position operations immediately update the global short average prices (globalShortAveragePrices), which directly impacts the calculation of Assets Under Management (AUM), thereby allowing manipulation of GLP token pricing.

The attacker exploited this design vulnerability by leveraging the Keeper's ability to enable `timelock.enableLeverage` during order execution (a prerequisite for creating large short positions). Through a reentrancy attack, they successfully established massive short positions to manipulate the global average prices, artificially inflating GLP prices within a single transaction and profiting through redemption operations.

5,28K

Principali

Ranking

Preferiti