Popularne tematy

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

myśli na temat exploita @GMX_IO. Spędzenie 20 minut na tym może uchronić cię przed exploitem.

- Atak reentrancy jest powszechny w smart kontraktach opartych na solidity i jest główną przyczyną hacku @GMX_IO. To nie jest nowe ani łatwe do uniknięcia w smart kontraktach opartych na EVM.

- Sui Move, język sam w sobie, został zaprojektowany w modelu obiektowym - to zapobiega ryzyku w smart kontraktach opartych na Sui Move.

Smutno widzieć, co się stało z @GMX_IO, ponieważ zainspirowało to wiele nowych inicjatyw.

Prowadzenie Defi jest ryzykowne i poważnie zalecałbym nowym twórcom defi korzystanie z bardziej solidnego języka lub przynajmniej spędzenie godzin na badaniu, czym jest atak reentrancy.

Napisałem również to i mam nadzieję, że to pomoże:

Czym jest atak reentrancy i dlaczego nie występuje w Sui Move:

10 lip, 00:40

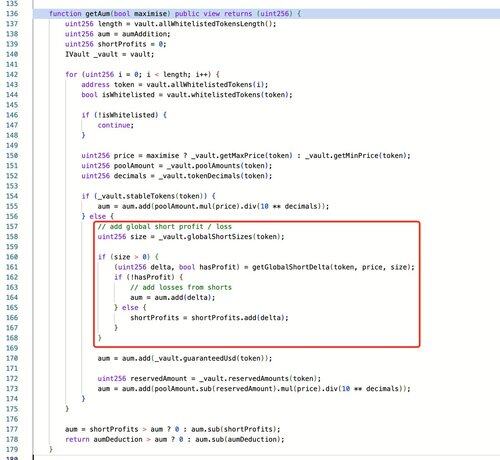

The root cause of this attack stems from @GMX_IO v1's design flaw where short position operations immediately update the global short average prices (globalShortAveragePrices), which directly impacts the calculation of Assets Under Management (AUM), thereby allowing manipulation of GLP token pricing.

The attacker exploited this design vulnerability by leveraging the Keeper's ability to enable `timelock.enableLeverage` during order execution (a prerequisite for creating large short positions). Through a reentrancy attack, they successfully established massive short positions to manipulate the global average prices, artificially inflating GLP prices within a single transaction and profiting through redemption operations.

5,29K

Najlepsze

Ranking

Ulubione